Hungersnot Teil 2: Die Lebensmittelindustrie

Werden die Produktionsprozesse manipuliert, könnten „Nahrungsmittel vergiftet werden. Damit könnten die Kriminellen unsere Versorgung mit Lebensmitteln vor ein riesiges Problem stellen.“

von Joachim Jakobs

Letzte Woche beschäftigte sich Compliance 4.0 mit Angriffen auf die vernetzte Landwirtschaft und dem damit einhergehenden Risiko einer Hungersnot, wenn nicht gesät oder geerntet werden kann. Risiken lauern jedoch auch auf der nächsten Prozessstufe: Der Produktion! So geisterte dieser Tage erst durchs Netz: „Millionen von Thermomix-Nutzer:innen sind in Aufruhr: Wegen eines Hacker-Angriffs konnten millionenfach Nutzerdaten erbeutet werden – und die können nun einige Überraschungen für Vorwerk-Kunden mit sich bringen. Verantwortlich für das Datenleck ist das Forum Rezeptewelt.de aus dem die Daten stammen.“ Ob der geliebte Thermomix jetzt noch mixt oder nur die Daten ein wenig durcheinander gewirbelt wurden, ist nicht bekannt. Aber solang die Kiste nicht auch noch mit Kühlschrank, Backofen und Mikrowelle vernetzt ist, besteht Hoffnung, dass seine Eigentümerin nicht verhungert.

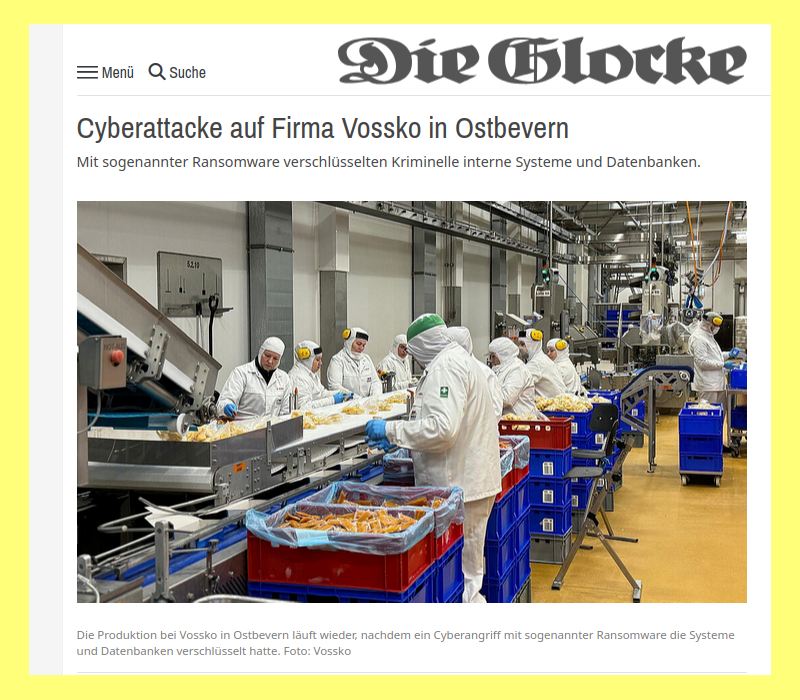

Die Vernetzerei ist nämlich tückisch: „Am 14. November 2024 wurde der Lebensmittelhersteller Vossko Opfer eines schweren Cyberangriffs. Die Täter verschlüsselten die Systeme des Unternehmens, was nicht nur den IT-Betrieb, sondern auch die Produktion vorübergehend vollständig lahmlegte. Vossko, mit Sitz in Ostbevern, beliefert namhafte Unternehmen wie Edeka, Aldi, Iglo und Wagner. Die Folgen des Angriffs waren gravierend: Die Produktion stand still, und interne sowie externe IT-Experten arbeiteten mit Hochdruck daran, die Systeme wieder in Betrieb zu nehmen.“ Dem Vernehmen nach steckt die Black Basta Bande dahinter. Dieser Vorfall hat in der Lebensmittelindustrie „große Besorgnis ausgelöst und Schwachstellen aufgezeigt, die von raffinierten Cyberkriminellen ausgenutzt werden können“.

Bildschirmfoto: Die Glocke

Zuvor hatten Coca-Cola sowie Herstellerinnen von Baynahrungsmitteln, Bier, Brot, Fisch, Salaten, Spirituosen und Lieferdienste Erfahrungen mit Cyberpannen gesammelt. Nicht einmal internationale Konzerne scheinen jedoch über das notwendige Problembewusstsein zu verfügen: „JBS Foods, ein weltweit tätiger Fleischproduzent, wurde im März 2021 Opfer eines Angriffs auf eine australische Tochtergesellschaft […] SecurityScorecard beobachtete zunächst einen erfolglosen Einstiegsversuch über eine Remote-Desktop-Protokollanforderung und identifizierte ein halbes Dutzend Authentifizierungsdaten von JBS-Mitarbeitern, die bereits Anfang 2021 im Dark Web verfügbar waren. Den Sicherheitsexperten zufolge deutet dies auf Erkundungsaktivitäten hin, bei denen die Angreifer mögliche Eintrittspunkte in das System finden wollten.“

Der GDV Gesamtverband der Versicherer e.V. teilt mit: „Jeder vierte mittelständische Lebensmittelhersteller war schon Opfer eines erfolgreichen Cyberangriffs

Kleinere Firmen aus der Branche sind für Hacker oft leichte Beute, zeigt eine Umfrage im Auftrag des GDV. Risikobewusstsein und Schutzniveau sind vielfach noch gering: So hat ein Viertel der Betriebe nicht mal einen IT-Sicherheitsbeauftragten.“ Ausserdem wird den Branchenangehörigen vorgehalten, sie hielten „sich selbst für zu klein für einen Angriff und wiegen sich in falscher Sicherheit. 43 % aller befragten Unternehmen hatten nicht einmal ein Notfallkonzept. Cyberrisiken entstehen vor allem durch veraltete Software, eine zu lockere Vergabe von Zugriffsrechten für die Mitarbeiter und allgemein fehlende Schutzmaßnahmen.“

„Dies zeigt, dass Lebensmittelunternehmen die Werkzeuge der Industrie 4.0 nutzen, um Live-Daten zur Verbesserung der Produktqualität und -sicherheit zu nutzen, dass sie aber andererseits die Sicherung der Geräte vernachlässigen und eines der wichtigsten Elemente der Industrie 4.0, nämlich die Cybersicherheit, vernachlässigen.“

Das Büro für Technikfolgen-Abschätzung beim Deutschen Bundestag (TAB) bestätigte im Oktober letzten Jahres, dass „mit der Digitalisierung und Vernetzung technischer Systeme […] die Verwund-barkeit von Unternehmen der Nahrungsmittelkette in Lebensmittelproduktion, -verarbeitung

und -handel gegenüber Bedrohungen aus dem Cyberraum (steigt, Anm. d. Autors). Die Bedrohungslage für die IT-Sicherheit im Jahr 2023 war höher als je zuvor.“

Dabei gehts jetzt mit der Vernetzerei erst richtig los: „Die Partnerschaft smartFoodTechnologyOWL nutzt die Potenziale von Digitalisierung und Industrie 4.0-Technologien für die Vernetzung von Wertschöpfungs- und Produktionsketten in der Lebensmittelwirtschaft. Ihr Ziel ist es, durch neu entstehende Produkt- und Produktionsansätze die Qualität und Sicherheit von Lebensmitteln zu verbessern sowie die Nachhaltigkeit und Wirtschaftlichkeit der Produktionsprozesse zu stärken.“

Bild: Freepik Company projects

„Im Rahmen des Projektes ‚foodChain‘ ist vorgesehen, ein Konzept für den Einsatz von 5G-Technologien in der Lebensmittelproduktion zu erarbeiten. Dabei soll die Herstellungskette von der Landwirtschaft bis in die Industrie am Beispiel von Speise- und Stärkekartoffeln betrachtet werden, um die Wertschöpfungskette nachhaltig stärken zu können. Eine zentrale Rolle spielen dabei hochautomatisierte Systeme wie Traktordrohnen, Sensornetzwerke und die Ermöglichung von Ferndiagnosen.“

Und JETZT hebt die vollvernetzte Branche endgültig ab:

„Die Lebensmittelindustrie 4.0 ist durch die Verschmelzung von physikalischen, digitalen und biologischen Fortschritten in der Lebensmittelwissenschaft und -technologie gekennzeichnet, während die künftige Lebensmittelindustrie 5.0 als ganzheitlicher, multidisziplinärer und multidimensionaler Ansatz betrachtet werden könnte […] Unsere Ergebnisse zeigen, dass regenerative und/oder konversationelle künstliche Intelligenz, das Internet der Dinge, miniaturisierte und Nanosensoren, 4D-Druck und darüber hinaus Cobots und fortschrittliche Drohnen, Edge Computing, redactable Blockchain, Metaverse und immersive Techniken, cyber-physische Systeme, digitale Zwillinge und drahtlose Technologien der sechsten Generation wahrscheinlich zu den wichtigsten treibenden Technologien der Lebensmittelindustrie 5.0 gehören werden.

Obwohl der Rahmen, die Vision und der Wert von Industrie 5.0 zu beliebten Forschungsthemen in verschiedenen akademischen und industriellen Bereichen werden, hat der Agrar- und Ernährungssektor gerade erst begonnen, einige Aspekte und Dimensionen von Industrie 5.0 zu übernehmen.“

Etwa in der Lebensmittel-Produktionstechnik: „Mit Sentinel 5.0, der neuen KI-gesteuerten Fernüberwachungs- und Reporting-Software von Ishida, können Nahrungsmittelhersteller den Durchsatz und die Effizienz ihrer Produktions- und Verpackungslinien deutlich steigern.

Sentinel 5.0 ist die neueste Generation der bewährten, von Ishida entwickelten Sentinel-Software. Sie erlaubt nicht nur die kontinuierliche Überwachung der Maschinenleistung, sondern ermöglicht es den Anwendern auch, aus den generierten und aufbereiteten Datenmengen eine intelligentere, konsolidierte und umfassende Analyse ihres gesamten Maschinenparks zu gewinnen – eine wertvolle Basis für die Processoptimierung“.

Die Protagonistinnen sollten sich jedoch mit diesem Hinweis des Bundesamts für Sicherheit in der Informationstechnik (BSI) beschäftigen: „KI, insbesondere LLMs, senkt die Einstiegshürden und erhöht Umfang und Geschwindigkeit bösartiger Handlungen, einschließlich der Erstellung von Malware, Social-Engineering-Angriffen und der Datenanalyse im Rahmen von Angriffen. Dies führt zu fähigeren Angreifern und qualitativ besseren Angriffen“

Da es gerade die Lebensmittelindustrie nicht mit Idioten, sondern mit raffinierten Kriminellen zu tun hat, scheint mir die Warnung des BSI eine unzulässige Untertreibung zu sein:

„Aufgrund der derzeitigen Explosion der künstlichen Intelligenz (KI) wird Ransomware (und Malware im Allgemeinen) jedoch eher früher als später KI-Techniken einsetzen, um ihr Verschlüsselungsverhalten intelligent und dynamisch anzupassen und so unentdeckt zu bleiben. Dies könnte zu unwirksamen und veralteten Cybersicherheitslösungen führen, aber in der Literatur gibt es keine KI-gesteuerte Ransomware, die dies bestätigen könnte. Daher wird in dieser Arbeit RansomAI vorgeschlagen, ein auf Reinforcement Learning basierendes Framework, das in bestehende Ransomware-Samples integriert werden kann, um ihr Verschlüsselungsverhalten anzupassen und bei der Verschlüsselung von Dateien unentdeckt zu bleiben. RansomAI stellt einen Agenten vor, der den besten Verschlüsselungsalgorithmus, die beste Verschlüsselungsrate und die beste Verschlüsselungsdauer erlernt, um seine Entdeckung zu minimieren (unter Verwendung eines Belohnungsmechanismus und eines intelligenten Fingerprinting-Erkennungssystems) und gleichzeitig seine Schadensfunktion zu maximieren. Der vorgeschlagene Rahmen wurde in einer Ransomware, Ransomware-PoC, validiert, die einen Raspberry Pi 4 infiziert hat, der als Crowdsensor fungiert. Eine Reihe von Experimenten mit Deep Q-Learning und Isolation Forest (die auf dem Agenten bzw. dem Erkennungssystem eingesetzt werden) hat gezeigt, dass RansomAI die Erkennung von Ransomware-PoC, die den Raspberry Pi 4 befallen hat, in wenigen Minuten mit einer Genauigkeit von über 90 % umgeht.“

Das könnte teuer werden:

„Manipulierte Sensoren zur Überwachung der Temperatur in Kühlsystemen können beispielsweise eine Überschreitung der vorgeschriebenen Lagertemperaturen vortäuschen. Große Mengen an Lebensmitteln müssten daraufhin entsorgt werden. Noch schlimmere Konsequenzen drohen, wenn Angreifende die Kühlung so manipulieren, dass sich die Temperaturen der Lagerung erhöhen, die Monitoringsysteme aber weiterhin unkritische Werte anzeigen. Insbesondere falsch gekühlte Fleischprodukte können infolgedessen Infektionskrankheiten auslösen. Da kleinere, aber folgenreiche Temperaturunterschiede oft nicht sofort auffallen und durch sie ausgelöste Krankheiten längere Inkubationszeiten haben, besteht die Gefahr, dass ein derartiger Cyberangriff zu spät entdeckt wird und Menschen zu Schaden kommen.“

In einer „Technikfolgenabschätzung (TA) Cybersicherheit in der Nahrungsmittelversorgung“ warnt der zuständige Ausschuss des Deutschen Bundestages:

„Außerdem wird es durch die Fortschritte im Bereich der KI leichter möglich, Angriffe zu planen und durchzuführen, die darauf abzielen, mehrere Akteure auf einmal in der Wertschöpfungskette auszuschalten. Längerfristig könnte nicht nur KI, sondern auch das Quantencomputing eine größere Herausforderung für die Cybersicherheit in Landwirtschaft und Ernährung darstellen.“

Bild: ChatGPT

„Konsument:innen können dabei nur hoffen, dass diese Attacken nicht darauf abzielen, Verarbeitungsprozesse so zu manipulieren, dass Nahrungsmittel vergiftet werden. Damit könnten die Kriminellen unsere Versorgung mit Lebensmitteln vor ein riesiges Problem stellen.“

Die Entwicklung weckt das Interesse der Datenschützerinnen – die verlangen nach einem „dem Risiko angemessenen Schutzniveau“. Jacqueline Neiazy, Director Datenschutz bei der ISiCO GmbH formuliert es so: „Der ‚risikobasierte Ansatz‘ ist in der DSGVO tief verwurzelt. Je höher die Risiken, die mit der Verarbeitung personenbezogener Daten einhergehen, desto strenger die Anforderungen an den Datenschutz.“

Wer die ISO27001 umsetzt, könnte seine Regelkonformität womöglich nachweisen:

„ISO 27001 kann Lebensmittelunternehmen zahlreiche Vorteile bringen, wie zum Beispiel:

- Schutz vor Cyberangriffen: Die ISO 27001-Normen helfen bei der Erkennung und Minimierung von Risiken im Zusammenhang mit Cyberangriffen, die zu Datenverletzungen oder Produktionsunterbrechungen führen können.

- Erfüllung von Kundenanforderungen: Die Umsetzung von ISO 27001 kann das Vertrauen der Kunden stärken, insbesondere in Lohnfertigungsbetrieben, in denen der Schutz von Rezepturen und Produktionsdaten von entscheidender Bedeutung ist.

- Risikomanagement: ISO 27001 bietet einen systematischen Ansatz für das Risikomanagement und ermöglicht eine bessere Vorbereitung auf potenzielle Sicherheitsvorfälle.

- Schutz der Reputation: Unternehmen mit einer bedeutenden Marktposition können ihren Ruf schützen, indem sie Sicherheitsvorfälle effektiv verwalten und ihre Auswirkungen minimieren.“

Und ja, wer die KI-Monster-Maschinen von Ishida einsetzt, muss noch eine Schippe drauflegen: „Öffentliche Maßnahmen zur Schaffung von Programmen zur ‚KI-Sicherheits-Compliance‘ werden das Risiko von Angriffen auf KI-Systeme verringern und die Auswirkungen erfolgreicher Angriffe reduzieren. Compliance-Programme würden dies erreichen, indem sie die Beteiligten dazu ermutigen, eine Reihe von Best Practices zur Sicherung von Systemen gegen KI-Angriffe zu übernehmen, einschließlich der Berücksichtigung von Angriffsrisiken und -oberflächen beim Einsatz von KI-Systemen, der Annahme von IT-Reformen, um die Ausführung von Angriffen zu erschweren, und der Erstellung von Plänen zur Reaktion auf Angriffe. Dieses Programm orientiert sich an bestehenden Compliance-Programmen in anderen Branchen, wie z. B. der PCI-Compliance zur Absicherung von Zahlungstransaktionen, und würde von den entsprechenden Regulierungsbehörden für ihre jeweiligen Bestandteile umgesetzt werden.“

Bild: Lanzrath

Dazu ist die Kooperation mit den Lieferantinnen wichtig: „Wenn es um die IT-Sicherheit geht, arbeiten die wenigsten mit Vorlieferanten zusammen (11 Prozent) oder erhöhen ihre personellen Kapazitäten (9 Prozent). Der Nachholbedarf ist hier offensichtlich. Die Ernährungsindustrie wäre hier sicherlich gut beraten, sich entlang der Lieferkette besser zu vernetzen und sich mehr Unterstützung einzuholen, sei es durch eigene IT-Fachkräfte, externe Experten oder durch Branchenverbände.“ Wegen der NIS-2 weist die Bundesvereinigung der deutschen Ernährungsindustrie e.V. (BVE) darauf hin, dass Lebensmittelhersteller „sich mit gezielten Anpassungen ihrer Prozesse und Abläufe auf die Einführung der NIS-2-Richtlinie vorbereiten (können, Anm. d. Autors). Die Planung schließt dabei ein:

• Maßnahmen zum Risikomanagement für Cybersicherheit

IT-Systeme und deren physische Umwelt muss geschützt werden („All-Gefahren-Ansatz“). Wieviel genau angemessen ist, sollten Sie nach einem risikobasierten Ansatz für sich festlegen. Dazu können auch branchenspezifische Sicherheitsstandards herangezogen werden. Für Betreiber kritischer Anlagen gelten zusätzlich Nachweispflichten.

• Verantwortung der Geschäftsführung

Maßnahmen umsetzen, für Verstöße haften, Schulungen besuchen

• Meldepflicht von Sicherheitsvorfällen

erhebliche Sicherheitsvorfälle müssen der nationalen Behörde und ggf. den eigenen Dienstempfängern gemeldet werden.

• Registrierung

Wenn NIS2 für Sie gilt, müssen Sie sich bei der nationalen Behörde registrieren

Zuerst hört sich das nach einem bedeutenden Aufwand für ein vielleicht doch geringes Risiko an. Aber mit der Ausführung dieser Maßnahmen können Sie nicht nur ihre Systeme schützen, sondern auch erhebliche wirtschaftliche Schäden vermeiden. Schätzungen zufolge könnten durch die Umsetzung dieser Vorschriften jährlich bis zu 250.000 Euro pro Unternehmen an Schäden abgewendet werden.“

Bild: WatchNET

„Nachhaltige Digitalisierung geht nur sicher. Oder überhaupt nicht!

Ich habe den BVE gefragt, in wieweit die von ihm geforderten Maßnahmen die zu erwartende Angriffsqualität berücksichtigen. Bis gestern habe ich keine Antwort erhalten.

In Teil 3 dieser Serie geht es nächste Woche um den Lebensmittelhandel.

Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt.