KI birgt neue Herausforderungen & Chancen für die IT-Sicherheit

Schulungen helfen IT-Security Teams KI zu nutzen, um KI-gestützt Cyberangriffe zu bekämpfen und gleichzeitig die gesamte Belegschaft für die Gefahren zu sensibilisieren

Künstliche Intelligenz (KI) verändert die Art, in der wir arbeiten. Das gilt auch für den Bereich IT-Sicherheit – und zwar auf Seiten der Angreifer sowie auf Seiten der Sicherheitsverantwortlichen in Unternehmen. Die Nutzung von KI-Tools eröffnet neue Sicherheitsrisiken. Gleichzeitig senkt Generative KI die Hürde für den Einstieg in die Cyberkriminalität, da sie beispielsweise auch weniger technisch versierten Kriminellen hilft, erschreckend effektive Phishing-Angriffe zu starten und neue Malware-Stämme zu entwickeln. Aus diesem Grund sind Schulungen zur Sensibilisierung in Bezug auf die neuen Cybergefahren für die gesamte Belegschaft sowie vertiefende Trainings für IT-Sicherheits-Teams heute wichtiger denn je. Eine aktuelle Bitkom-Studie zeigt jedoch, wie wenig Wert aktuell in den meisten Unternehmen auf solche Schulungsangebote gelegt wird. Digital Learning Experte Skillsoft zeigt auf, welche Schritte Unternehmen gehen können, um einerseits die gesamte Belegschaft in Bezug auf Sicherheitsrisiken zu informieren und andererseits IT-Security und Technik- Teams zu helfen, KI auch für den Kampf gegen KI-gestützte Angriffe einzusetzen.

Faktor Mensch

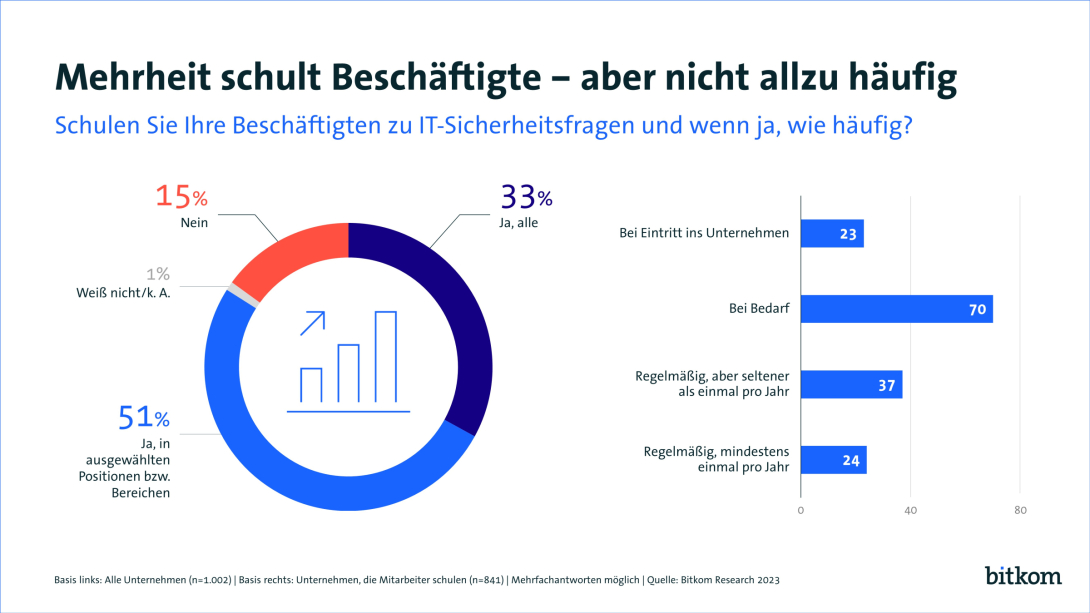

Laut Bitkom schult nur ein Drittel der Unternehmen alle Mitarbeitenden in Grundlagen der IT-Sicherheit. Ein großer Teil dieser Firmen bietet Schulungen jedoch nicht regelmäßig an. Nur etwa jeder vierte Betrieb (24 Prozent) führt nach eigenen Angaben mindestens einmal im Jahr Schulungen durch. Bei 23 Prozent der Betriebe werden die Mitarbeiter bei Bedarf und bei der Einstellung geschult. 15 Prozent der Unternehmen führen überhaupt keine IT-Sicherheitsschulungen durch. Dabei ist der Mensch nach wie vor das größte Sicherheitsrisiko in Unternehmen.

Hinzu kommt, dass Generative KI es immer schwieriger macht, Echtes von Fälschung zu unterscheiden. Die Technologie hilft Angreifern dabei, überzeugende und hochgradig personalisierte Nachrichten zu erstellen, die die Wahrscheinlichkeit erhöhen, Opfer erfolgreich dazu zu verleiten, vertrauliche Informationen preiszugeben oder auf bösartige Links zu klicken. Die Bitkom-Studie zeigt auch, dass in 42 Prozent der Unternehmen in den letzten 12 Monaten versucht wurde, mit Hilfe von Social Engineering – also dem Ausspionieren von sensiblen Informationen wie Passwörtern, Softwareinformationen oder Namen von Mitarbeitenden durch soziale Interaktion – Datendiebstahl, Industriespionage oder Sabotage vorzubereiten.

„Der beste Schutz gegen solche Angriffe sind gut informierte und geschulte Mitarbeitende.“

Der beste Schutz gegen solche Angriffe sind gut informierte und geschulte Mitarbeitende. Denn wer weiß, wie Angreifer vorgehen, fällt nicht so leicht auf deren Tricks rein, erkennt Angriffe früher und kann so den Schaden für das Unternehmen begrenzen. Außerdem ändern sich die Angriffsmethoden heute so häufig, dass regelmäßig Schulungen notwendig sind.

Wettrennen um technisches Wissen

Neben der allgemeinen Aufklärung und Sensibilisierung der gesamten Belegschaft, konzentrieren sich IT-Sicherheitsverantwortliche auf die Implementierung neuer Tools, um Bedrohungen schneller zu erkennen. Auch bei diesen kommen fortschrittliche Algorithmen für maschinelles Lernen zum Einsatz, um Anomalien und potenzielle Angriffe zu erkennen. Unternehmen können die Wahrscheinlichkeit erfolgreicher Cyberangriffe auch minimieren, indem sie KI nutzen, um Muster und Verhaltensweisen genau unter die Lupe nehmen und bei Bedarf verdächtige Aktivitäten oder Kommunikation kennzeichnen.

Zudem hilft KI Sicherheitsanalysten auf Cyberangriffe zu reagieren. Wenn Sicherheitskontrollen eine mögliche Bedrohung melden, alarmieren sie in den meisten Unternehmensumgebungen das Security Operations Center (SOC). Ein SOC-Analyst muss dann feststellen, ob die Bedrohung real ist, wie schwerwiegend sie ist und was dagegen zu tun ist. Um Cybervorfälle zu beurteilen, müssen Analysten Daten aus unterschiedlichen internen und externen Quellen abrufen, zusammenstellen und analysieren. Dieser Prozess braucht Zeit. Hochkomplexe oder gut getarnte Bedrohungen können stundenlange Untersuchungen erfordern. Selbst wenn Analysten nur 10 oder 15 Minuten benötigen, können Hacker in diesem Zeitraum sensible Daten stehlen und Malware installieren, um in der IT-Umgebung zu verbleiben und den Angriff voranzutreiben. Zudem können Cyberkriminelle KI nutzen, um mit weniger Aufwand mehr Angriffe zu starten, sodass es sich die Einsatzkräfte nicht leisten können, mehr Zeit als nötig mit der Untersuchung von Cyberbedrohungen zu verbringen.

KI kann aber auch in Unternehmen genutzt werden, um besonders zeitaufwändige Schritte der Vorfalluntersuchung zu automatisieren – beispielsweise das Sammeln und Zusammenstellen relevanter Daten aus Sicherheitskontrollen, Netzwerkanalysen und sogar externen Quellen für Bedrohungsinformationen. Einige Generative KI-Tools können die Daten sogar analysieren und einen Großteil der Vorbereitungsarbeit einsparen, indem sie wichtige Punkte hervorheben, Warnungen priorisieren und mögliche Abwehrmaßnahmen vorschlagen. Auf diese Weise können sich Sicherheitsanalysten auf höherwertige Aufgaben wie das Abfangen und Beseitigen von Cyberbedrohungen konzentrieren, ohne auf genaue und gründliche Untersuchungen verzichten zu müssen.

Cybersicherheitsexperten müssen daher heute genau verstehen, wie KI funktioniert und auf welche Angriffsmethoden sie sich einstellen müssen. Gleichzeitig benötigen sie genauso regelmäßig Trainings in Bezug auf neue Sicherheitstools und Best Practices, die unter anderem auch KI zum Kampf gegen KI nutzen.

„Mit der Weiterentwicklung der KI werden sowohl Angreifer als auch Verteidiger diese Tools immer häufiger nutzen. Angesichts KI-gestützter Cyberbedrohungen ist auch die gemeinschaftliche Investition in KI-gestützte Abwehrmaßnahmen unerlässlich. Neben technischen Tools umfasst dies auch regelmäßige Trainings für die Spezialisten sowie Aufklärung und Sensibilisierung aller Anwender“, erklärt Andreas Rothkamp, Vice President DACH-Region bei Skillsoft. „Der beste Schutz besteht in einer Kombination von Maßnahmen, die klare Richtlinien für die KI-Nutzung mit zielgerichteten und personalisierten Schulungen verbinden.“

Drei Maßnahmen, um KI-gestützten Cyberangriffen entgegenzuwirken

1. Einführung verbindlicher KI-Richtlinien

Unabhängig davon, ob Ihr Unternehmen Generative KI offiziell eingeführt hat oder nicht, verwenden Ihre Cybersicherheitsanalysten sie wahrscheinlich bereits – allerdings tut dies auch der Rest Ihrer Belegschaft, was neue Sicherheitsrisiken eröffnen kann. Um sicherzustellen, dass Mitarbeiter Generative KI (GenAI) ordnungsgemäß nutzen, ist es unerlässlich verbindliche Richtlinien zur Nutzung einzuführen. Solche Richtlinien oder Policies sollten angegeben, welche KI-Tools genutzt werden dürfen, in welchen Situationen sie verwendet werden können und wie KI-Tool besonders effektiv eingesetzt werden können. Sie sollten außerdem explizit darlegen, welche Arten von Unternehmensdaten mit KI-Tools geteilt werden dürfen und welche nicht.

2. Schulungen, abgestimmt auf das Nutzungsprofil

In den meisten Fällen sind Insider Theats, also intern verursachte Sicherheitslücken, unbeabsichtigt. Das Versenden einer E-Mail an die falsche Person oder das Klicken auf einen Phishing-Link können jedoch verheerende Folgen für die Sicherheit haben. Und KI trägt dazu bei, dass Phishing und Co immer weniger offensichtlich erkennbar sind. Daher sollte die gesamte Belegschaft in Bezug auf wachsames Verhalten im Internet, KI-gestütztes Social-Engineering und Phishing-Taktiken geschult und sensibilisiert werden.

Sicherheitsanalysten und -experten sollten zusätzlich vertiefte Schulungsmöglichkeiten erhalten. Denn besonders sie müssen verstehen, wie die KI-Tools funktionieren und wie sie KI zur Bekämpfung von Cyberbedrohungen einsetzen können. Je besser sie mit Generativer KI vertraut sind, desto geschickter könne sie diese auch zur Verteidigung des Unternehmens einsetzen.

Generative KI ist äußerst beeindruckend, aber alles andere als perfekt. Das gilt auch für KI-Tools, die für die IT-Sicherheit eingesetzt werden. Die Rolle der Sicherheitsverantwortlichen und -analysten besteht darin, quasi als Vorgesetzte der KI zu fungieren: Sie geben Anweisungen, bewerten die Ergebnisse und bringen ihr Fachwissen ein, wenn die Situation es erfordert. Je nach Situation wird es auch einmal erforderlich sein, die Vorschläge einer KI zu optimieren oder ganz zu ignorieren. Letztlich eignet sich Generative KI am besten als Werkzeug zur Produktivitätssteigerung und nicht als Werkzeug, um Menschen zu ersetzen.

3. Traditionelle Schutzmechanismen nicht vernachlässigen

KI ist ein Werkzeug mit hohem Potenzial im Kampf gegen Hacker, aber die bisher eingesetzten Kontroll- und Schutzmechanismen sollten nicht vernachlässigt werden. Auch sie müssen weiterhin regelmäßig auf den neuesten Stand gebracht bzw. gehalten werden, da auch sie zum Schutz gegen KI-fähige Gegner beitragen. Beispielsweise kann die Multifaktor-Authentifizierung (MFA) Hacker von den Benutzerkonten fernhalten. Selbst wenn Cyberkriminelle ausgefeilte Phishing-Methoden einsetzen, um Benutzeranmeldeinformationen zu stehlen, können sie nicht eindringen, wenn ein zweiter (oder dritter) Authentifizierungsfaktor verwendet wird. Ebenso stellt eine konsistente Patch-Management-Praxis sicher, dass die Systeme auf dem neuesten Stand damit und vor der am weitesten verbreiteten Malware, einschließlich KI-generierter Stämme, geschützt sind. Diese Abwehr- und Verzögerungsmaßnahmen reichen oft aus, um potenzielle Angreifer abzuschrecken, insbesondere die Neulinge, die gerade erst durch KI in das Spiel der Cyberkriminalität eingestiegen sind.

Weitere Informationen zu Schulungen und Lernmaterial rund um IT-Security gibt es auch unter

https://www.skillsoft.com/subject/security-07bfee91-d9aa-4aea-a8fc-7025c6ef6423

Aufmacherbild / Quelle / Lizenz

Foto von cottonbro studio: https://www.pexels.com/de-de/foto/frau-laptop-internet-tippen-5473312/