Hardware-basierte Authentifizierung schützt

Hardware-basierte Authentifizierung schützt selbst dann, wenn die Angreiferinnen ihren Opfern mit KI aufs Dach steigen!

Von Joachim Jakobs

Im Januar 2025 kämpfen ein Hotel im Salzburger Land, die TU-Dresden und die Stadt Bochum mit Phishing-Angriffen; wenigstens in Bochum halten die Schutzmaßnahmen, was sich die Verantwortlichen von ihnen versprechen. Die Frage ist: Wie lange noch? Die Verbraucherzentrale NRW erklärt: „Es ist ein tägliches Katz- und Mausspiel: Hacker greifen Datenbanken großer Unternehmen an, knacken sie manchmal und können E-Mail-Adressen oder Nutzernamen und Passwörter von Nutzern stehlen. Kurz darauf veröffentlichen sie sie im Internet, damit auch andere die Daten für illegale Handlungen nutzen können.“ Der Text ist ein Jahr alt – und damit veraltet. Heute ist eine „Zunahme von Cyberattacken auf KMU“ zu ergänzen: „In den letzten Wochen haben zahlreiche Unternehmen und selbstständige Personen eine E-Mail erhalten, die angeblich von der Industrie- und Handelskammer (IHK) stammt. Die Nachricht trägt verschiedene Betreffzeilen und fordert die Empfänger auf, die Unternehmensdaten dringend zu aktualisieren. Diese E-Mail könnte ein Versuch sein, sensible Informationen zu stehlen.“

Bild: TUCU

Wer aber sind die Täterinnen? „Jede Internetkriminalität, die in der Vergangenheit begangen wurde oder in absehbarer Zukunft begangen werden wird, lässt sich einer von vier verschiedenen Arten von Internetkriminellen zuordnen: Kleinkriminelle, Hacktivisten, organisierte Kriminelle und staatlich geförderte Kriminelle. Diese vier Arten von Cyber-Kriminellen, die wir im Folgenden genauer untersuchen werden, beginnen mit Kleinkriminellen.“ – Wobei sich das Präfix „klein“ allenfalls auf deren jugendliches Alter, nicht aber auf das Ausmaß der Schäden beziehen kann: „In London stehen zwei Teenager vor Gericht, denen vorgeworfen wird, mehrere Unternehmen gehackt und erpresst und dadurch Schäden in Millionenhöhe verursacht zu haben.“ Zu den Geschädigten sollen der Transportdienstleister Uber, das Fintech-Unternehmen Revolut, Rockstar Games, der Telekommunikationskonzern BT und der Grafikkartenhersteller NVIDIA gehört haben.

Bemerkenswert: „Kurtaj wurde in der Untersuchungshaft als gewalttätig beschrieben. Aufgrund seiner fortgeschrittenen Hacking-Fähigkeiten und seines anhaltenden Wunsches, Cyber-Kriminalität zu begehen, wurde Kurtaj als Hochrisikoperson eingestuft. Ärzte hielten Kurtaj aufgrund seines aufgrund seines Gesundheitszustands als verhandlungsunfähig. Nach Angaben der BBC wird der Hacker so lange in einem Sicherheitskrankenhaus bleiben, bis die Ärzte ihn nicht mehr als Gefahr einstufen.“

Derweil geht die Evolution seitens der Angreiferinnen unvermindert weiter – die nach DSGVO Verantwortlichen müssen sich auf „KI-gestützte Angriffe“ einstellen: „Maßgeschneidertes Phishing und adaptive Malware:

„Künstliche Intelligenz prägte bereits 2024 […] die Bedrohungslandschaft – 2025 wird sie zum zentralen Werkzeug für Cyberkriminelle. Unternehmen sollten sich auf eine neue Generation hochgradig personalisierter Phishing-Angriffe gefasst machen. Auch KI-gestützte Malware, die sich durch Echtzeitdaten ständig weiterentwickelt, um unentdeckt zu bleiben, stellt ein wachsendes Risiko dar. Besonders problematisch: Kleinere Hackergruppen ohne tiefere Expertise können KI-Tools ebenfalls nutzen, um komplexe Angriffe durchzuführen. Die Zahl potenzieller Angreifer dürfte damit steigen.“

Jeder Idiot kann Speerfischer werden – schließlich gibt es die Fischerei als Dienstleistung:

„Phishing as a Service (oder PhaaS) ist eine Dienstleistung, bei der Angreifer Zugang zu umfassenden Phishing-Kampagnen haben, ohne diese selbst einrichten zu müssen. Gegen eine Gebühr stellen diese Dienstleistungen dem Angreifer E-Mails zur Verfügung, die er verwenden kann, Kits, mit denen er sich als verschiedene bekannte Marken ausgeben kann, und sogar unabhängige Hosts und automatisierte Manager.“

Bild: gbhackers.

Das ermöglicht die „Erstellung von Kampagnen. Die PaaS-Plattform bietet häufig einfach zu verwendende Vorlagen für Phishing-E-Mails und Webseiten. Die Benutzer können aus verschiedenen vorgefertigten Vorlagen wählen, die legitime Websites (Bank-Websites, Anmeldeportale, Zahlungs-Gateways usw.) imitieren, oder ihre eigenen anpassen. Fortgeschrittene Plattformen ermöglichen eine weitere Personalisierung, indem der Benutzer bestimmte Logos, Texte oder Bilder einfügen kann, um den Phishing-Versuch noch überzeugender zu gestalten.“ Dazu lässt sich „das Nutzerverhalten, sprachliche Muster und historische Daten analysieren, um maßgeschneiderte Phishing-Kampagnen zu erstellen, gefährdete Ziele zu identifizieren und die Bereitstellung bösartiger Inhalte zu automatisieren.“

Für maßgeschneiderte Phishing-Kampagnen gilt es jedoch zunächst, das Objekt der Begierde in seiner Gesamtheit zu erfassen. Kriminelle könnten sich daher für die Idee des Virtuellen Menschen begeistern: „Ein virtueller Mensch (oder auch Meta-Mensch oder digitaler Mensch genannt) ist eine fiktive Software-Figur oder ein menschliches Wesens. Virtuelle Menschen wurden als Hilfsmittel und künstliche Begleiter in der Simulation, bei Videospielen, in der Filmproduktion, bei Studien über menschliche Faktoren, Ergonomie und Benutzerfreundlichkeit in verschiedenen Branchen (Luft- und Raumfahrt, Automobilbau, Maschinenbau, Möbel usw.), in der Bekleidungsindustrie, in der Telekommunikation (Avatare), in der Medizin usw. geschaffen. Diese Anwendungen erfordern eine bereichsabhängige Simulationstreue.

Eine medizinische Anwendung kann eine exakte Simulation bestimmter innerer Organe erfordern; die Filmindustrie verlangt höchste ästhetische Standards, natürliche Bewegungen und Gesichtsausdrücke; ergonomische Studien erfordern getreue Körperproportionen für eine bestimmte Bevölkerungsgruppe und realistische Fortbewegung mit Einschränkungen usw.“ Mit Hilfe der vielen Daten können digitale Doubletten der Menschen geschaffen werden.

Bild: Wikipedia

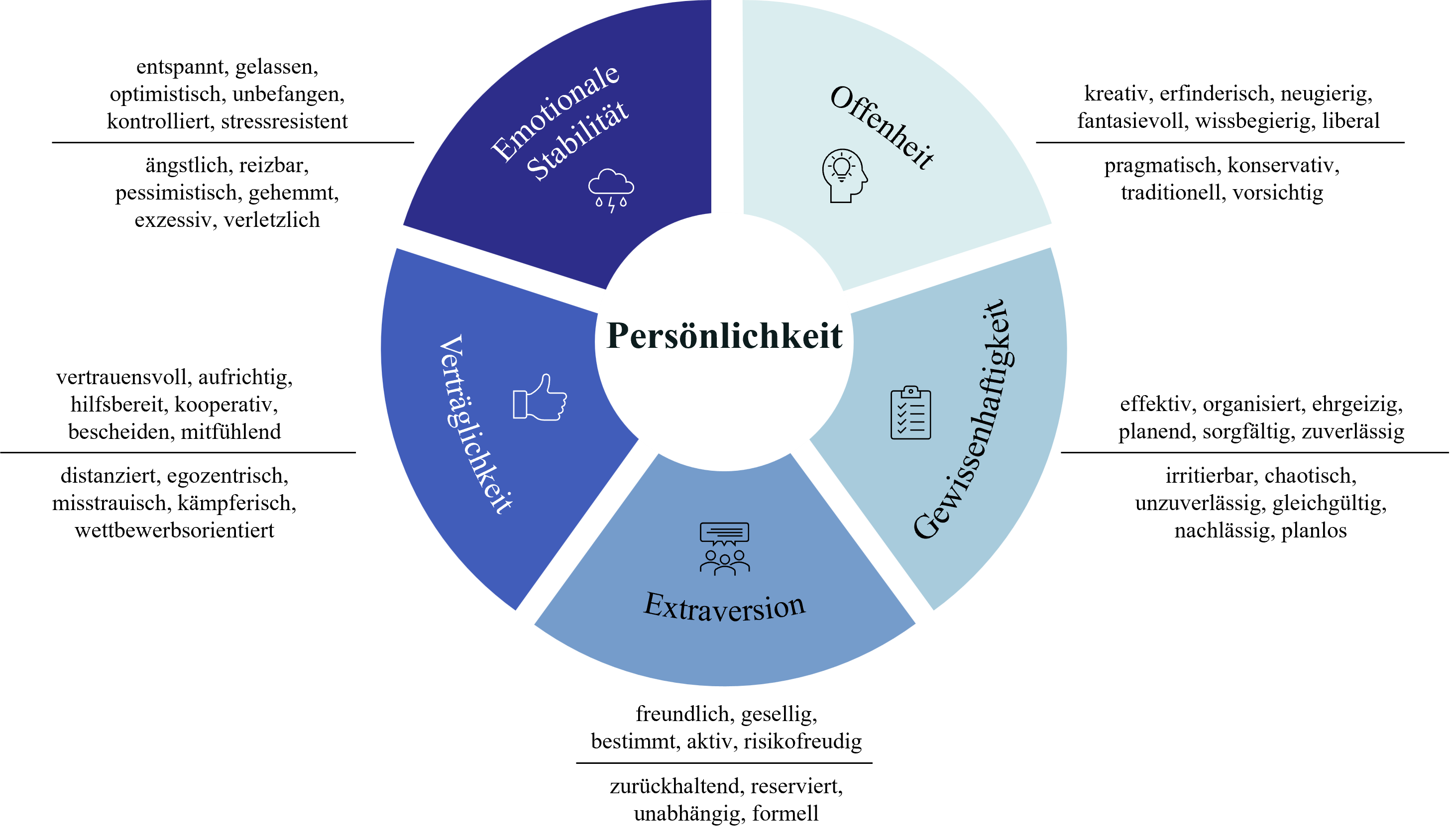

Wer also beispielsweise Zugriff auf die Telemetriedaten eines schlauen Telefons hat, kann „die Werte der Big-Five-Persönlichkeitseigenschaften anhand von Verhaltensmustern, die aus Smartphone-Daten abgeleitet wurden, erfolgreich vorhersagen“: „Die Big Five (auch Fünf-Faktoren-Modell, FFM) sind ein Modell der Persönlichkeitspsychologie. Im Englischen wird es auch als OCEAN-Modell bezeichnet (nach den entsprechenden Anfangsbuchstaben Openness, Conscientiousness, Extraversion, Agreeableness, Neuroticism). Die Big Five wurden durch eine Vielzahl von Studien belegt und gelten heute international als das universelle Standardmodell in der Persönlichkeitsforschung.“

Um herauszubekommen, wie offen, gewissenhaft, extravertiert, verträglich oder emotional labil ein Mensch ist, muss sich die Interessentin nur die Telemetriedaten des Telefons anschauen: Viele Kontakte und andauernder Gebrauch dieses Teils könnten auf ein offenes, extravertiertes Wesen hindeuten. Wer andauernd nach Wetter- und Gesundheitsanwendungen guckt, könnte mit einem hohen Neurotizismus geschlagen und emotional labil sein. Somit wäre es denkbar, dass für einen vollständig digitalisierten virtuellen Menschen schwere depressive Störungen leichter erstellt werden können.

Weitere Rückschlüsse auf die Fünf Faktoren könnten sich aus der Analyse von Augenbewegungen ergeben: „Mit unseren Augen erfassen wir nicht nur die Umgebung, sie sind auch ein Fenster zu unserer Seele. Denn sie verraten, wer wir sind, wie wir uns fühlen und was wir machen“, erklärt Andreas Bulling, der in Saarbrücken am Max-Planck-Institut für Informatik und am Exzellenzcluster der Universität des Saarlandes die Forschungsgruppe „Perceptual User Interfaces“ leitet. Weiter hat unsere Körpersprache „einen sehr großen Einfluss auf unsere Wahrnehmung von Menschen“: „Wenn man sich beispielsweise in einem Bewerbungsgespräch oder bei einem Date gut präsentieren möchte, sollte einem klar sein, dass gerade am Anfang Gestik und Mimik einen großen Einfluss darauf haben, wie man wahrgenommen wird.“

Bild: FORTSCHRITT GmbH

Welche Erkenntnisse da gewonnen werden können: „Die Erfassung nonverbaler Signale ist entscheidend zur vollständigen Analyse von Video-Interviews. Dabei werden Körpersprache, Gesichtsausdrücke und Gestik untersucht. Nonverbale Kommunikation kann Hinweise auf Emotionen wie Freude, Respekt, Interesse oder Zweifel geben.“

Der Segen der vielen Daten ist zugleich sein Fluch — so lassen sich in den asozialen Medien „Verhaltensanalysen und Social Profiling“ betreiben: „KI-Algorithmen können öffentlich verfügbare Daten von Social-Media-Plattformen, Online-Foren und anderen Quellen analysieren, um detaillierte Profile potenzieller Ziele zu erstellen. Indem sie die Interessen, Verhaltensweisen und Beziehungen von Personen verstehen, können Angreifer personalisierte Phishing-Nachrichten erstellen, die psychologische Schwachstellen und Beziehungen ausnutzen.“

Wer psychisch instabil ist, könnte womöglich für den Vorschussbetrug anfällig sein – dabei sollen die Empfänger einer elektronischen Nachricht „in Erwartung zugesagter Vermittlungsprovisionen gegenüber den Absendern (den Betrügern) finanziell in Vorleistung zu treten.“

Etwa für den ‚Nigerianischen Astronauten‘ – eine Geschichte, die die Huffpost 2016 erzählte:

„Ein nigerianischer Astronaut ist seit 25 Jahren im Weltraum gefangen und braucht 3 Millionen Dollar, um zur Erde zurückzukehren?

[…]

‚Seine anderen sowjetischen Besatzungsmitglieder kehrten mit der Sojus T-16Z zur Erde zurück, aber sein Platz wurde von der Rückfracht eingenommen‘, behauptet sein Cousin Dr. Bakara Tunde.

[…]

Aber keine Angst, denn Tunde hat seit seinem Aufenthalt im Raumschiff 15 Millionen Dollar Gehalt erhalten. Da der Raumfahrer im Weltraum kein Bargeld braucht, wird sein Gehalt angeblich bei der Lagos National Savings and Trust Association aufbewahrt, und Sie können sich ein gesundes Stück davon abschneiden, wenn Sie bei der Verwaltungsgebühr helfen.“

Wer fällt auf so einen Schwachsinn rein!? Wissenschaftlerinnen der Cornell University haben in einer Studie über die „Korrelation zwischen den Big-Five-Persönlichkeitsmerkmalen und der Reaktion auf E-Mail-Phishing“ herausgefunden, „dass der Faktor Neurotizismus am stärksten mit der Reaktion auf diese E-Mail korreliert. Unsere Studie ergab auch, dass Personen, die den Faktor Offenheit hoch einschätzen, dazu neigen, sowohl mehr Informationen auf Facebook zu posten als auch weniger strenge Privatsphäre-Einstellungen zu haben, was dazu führen kann, dass sie anfälliger für Angriffe auf ihre Privatsphäre sind. Dies deutet darauf hin, dass die Anfälligkeit für Phishing nicht auf ein mangelndes Bewusstsein für die Phishing-Risiken zurückzuführen ist und dass die Echtzeit-Reaktion auf Phishing von Online-Nutzern nur schwer im Voraus vorhergesagt werden kann.“

Bild: ChatGPT

Gut möglich, dass weitere Daten – vom schlauen Telefon, anderen vernetzten Dingen im schlauen Heim, der Kleidung, dem Auto und den asozialen Medien Rückschlüsse nicht nur auf die Persönlichkeit, sondern auch Beruf, Bildung, Bonitätsbeurteilung, Einkommen, Emotionen, finanziellen Verhältnissen, Lebenstandard/-gewohnheiten, sozialem Status, Zahlungsverhalten und letztlich die Vorhersage des Verhaltens automatisiert ermöglichen.

Das Bayerische Verbraucherschutzministerium bestätigte im vergangenen Sommer: „Noch immer ist eine der ältesten Betrugsmaschen im Internet der „Nigeria-Betrug“ oder „419-Scam“ äußerst erfolgreich. Per E-Mail werden hohe Summen versprochen, wenn Empfänger/-innen Geld vorschießen. Das Geld sehen sie nie wieder.“ Wie kommt es, dass so viele Menschen anfällig für Betrug sind? Kriminaloberrat Harald Schmidt glaubt „Gier frisst Hirn“: „Wenn das Angebot zu gut ist, um wahr zu sein, müsste man hellhörig werden“.

Wobei die Glaubwürdigkeit der Angebote „aufgrund der riesigen Anzahl vernetzter Geräte und der großen Datenmenge im IoT“ zunehmen könnte und es somit auch für Sicherheitsbewusste schwieriger wird, sich der Angriffe zu erwehren; so könnten „anhand öffentlich zugänglicher Daten eigenständig Profile von 88 % der Zielpersonen“ erstellt und „Phishing-Kampagnen personalisiert und überzeugend“ gemacht werden. Wenn jedoch der Mensch „für Computersysteme immer lesbarer“ wird, macht es das den Angreifern „leichter, persönliche Daten zu sammeln, um überzeugende Social-Engineering-Angriffe durchzuführen“. Das ist eine unzulässige Untertreibung!

Besser: „Diese Kombination aus KI und Social Engineering stellt eine große Bedrohung dar, da Angreifer menschliche Schwachstellen mit noch nie dagewesener Präzision und Effektivität ausnutzen können.“

„KI-Algorithmen, die durch maschinelles Lernen angetrieben werden, haben Social Engineering und Phishing zu einem hochgradig personalisierten Angriff gemacht. Diese Systeme können Nachrichten erstellen, die den Ton, den Stil und den Inhalt echter Kommunikation imitieren, indem sie riesige Datenmengen analysieren. Sie können sich mit erschreckender Genauigkeit als Kollegen, Vorgesetzte oder vertrauenswürdige Organisationen ausgeben, so dass es immer schwieriger wird, Echtes von Falschem zu unterscheiden.“

Daher verlangt die Datenschutz-Praxis: „Weisen Sie als DSB (Datenschutzbeauftragter, Anm. d. Autors) in Ihrer Beratung und Datenschutzschulung auf die wachsende Gefahr durch KI-basierte Phishing-Mails hin. Besprechen Sie mit der IT-Sicherheit, wie sich der Phishing-Schutz anpassen lässt.“

Als hilfreich könnte es sich erweisen, das öffentliche Geschwätz vernetzter Dinge zu beenden: „98% des IoT-Datenverkehrs ist unverschlüsselt“. Dabei gilt: „Die Verschlüsselung von Daten sowohl im Ruhezustand als auch bei der Übertragung ist unerlässlich, um unbefugten Zugriff zu verhindern. Selbst wenn es Cyberkriminellen gelingt, in ein System einzudringen, bleiben verschlüsselte Daten ohne die richtigen Entschlüsselungsschlüssel unlesbar. Und das Berechtigungskonzept: „KI kann auf der Grundlage der Verhaltensmuster einer Zielperson den idealen Zeitpunkt für das Versenden eines Social-Engineering-Angriffs finden und sie so gefügiger für betrügerische Anfragen machen. Diese KI-gesteuerten Angriffe sind besonders bedrohlich, da sie technische Schutzmaßnahmen umgehen und auf menschliches Versagen setzen, um IAM-Systeme (Identitäts- und Zugangsmanagement, Anm. d. Autors) zu kompromittieren.“

Umso wichtiger ist die einwandfreie Authentifizierung – das zeigt auch eine Panne bei der Fluggesellschaft British Airways (BA): „Der Cyberangriff auf British Airways fand im September 2018 statt. Der Vorfall betraf Hunderttausende von Personen, deren persönliche Daten von Cyberkriminellen gestohlen wurden. Die Rechte von 420.000 Mitarbeitern und Kunden der Fluggesellschaft wurden verletzt“. Die Aufsichtsbehörde stellte fest: „Das kompromittierte Swissport-Konto war nicht durch die Verwendung der Multi-Faktor-Authentifizierung (‚MFA‘) geschützt.“ Kostenpunkt fürs Bußgeld: 20 Millionen Britische Pfund! Im Verhältnis zum Schadenersatz war das aber noch bescheiden: Es wurde geschätzt, dass „die Entschädigung der Opfer bis zu 2.000 £ [2.770 $] betragen könnte, wodurch sich die potenzielle Gesamthaftung von BA auf etwa 800 Millionen £ [1,1 Milliarden $] beläuft“. So teuer kann der Verzicht auf MFA werden!

Auf „Pflichtverletzungen“ reagiert auch das Oberlandesgericht Nürnberg piekig: „Eine Pflichtverletzung liegt jedoch schon dann vor, wenn durch unzureichende Organisation, Anleitung bzw. Kontrolle Mitarbeitern der Gesellschaft Straftaten oder sonstige Fehlhandlungen ermöglicht oder auch nur erleichtert werden. Diesbezüglichen Verdachtsmomenten muss der Geschäftsführer unverzüglich nachgehen; weiterhin muss der Geschäftsführer geeignete organisatorische Vorkehrungen treffen, um Pflichtverletzungen von Unternehmensangehörigen hintanzuhalten.“

Die Verantwortliche haftet demnach für den Nachweis, dass ihre Schutzmaßnahmen dem „Stand der Technik“ entsprechen. Dazu ist MFA wichtig: „Phishing-resistente MFA funktioniert durch eine Kombination verschiedener Arten von Authentifizierungen, die für Hacker schwer zu knacken sind. Dazu gehören etwas, das Sie haben (z. B. ein physisches Gerät), etwas, das Sie sind (z. B. ein Fingerabdruck oder eine Gesichtserkennung) und etwas, das Sie wissen (z. B. eine PIN oder ein Passwort). Selbst wenn ein Hacker eines dieser Elemente findet, kann er sich ohne die anderen nicht Zugang verschaffen. Darüber hinaus bieten Sicherheitsschlüssel, die eine spezielle Technologie wie FIDO2 WebAuthn verwenden, wie z. B. der FIDO2-Ring von Token, einen noch besseren Schutz.“

Da biometrische Daten bereits gestohlen worden sein sollen, bin ich von der Hardware-basierten Authentifizierung überzeugt – und so funktionierts:

- „Der Nutzer registriert sich bei einem Online-Dienst und erzeugt dabei auf dem verwendeten Gerät ein neues Schlüsselpaar – bestehend aus einem privaten (Private Key) und einem öffentlichen FIDO2-Key (Public Key).

Bild: TrustSec

- Während der private Schlüssel auf dem Gerät gespeichert wird und ausschließlich clientseitig bekannt ist, wird der Public Key in der Schlüsseldatenbank des Webservices registriert.

- Nachfolgende Authentifizierungen gelingen nun ausschließlich per Nachweis des privaten Schlüssels, wobei dieser immer per Nutzeraktion entsperrt werden muss. Hierbei gibt es verschiedene Optionen wie die Eingabe eines PINs, das Drücken eines Buttons, eine Spracheingabe oder das Einstecken einer separaten Zwei-Faktor-Hardware (FIDO2-Token). Einige Betriebssysteme wie Windows 10 und Android können mittlerweile zudem selbst als Sicherheits-Token fungieren.“

Der Nutzen: „Die Verwendung alternativer, moderner Authentifizierungsmethoden wie Passkeys und Sicherheitsschlüssel, die auf dem FIDO-Protokoll basieren, sind Phishing-resistent und können nicht durch KI ausgehebelt werden.“ Eine Einschätzung, die vom Bundesamt für Sicherheit in der Informationstechnik (BSI) geteilt wird. Deshalb sind US-Bundesbehörden verpflichtet, FIDO2 einzusetzen.

Gut möglich, dass sich die Stadt Bochum auch künftig mit FIDO2 auch gegen KI-basierte Fischerei zur Wehr setzen kann!

Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt.