Cyber-Security

Komplexe IT-Bedrohungen der digitalen Ära können mit ganzheitlichen Cyber-Defense-Strategien abgewehrt werden.

von Kai Grunwitz

Prävention, Erkennung, Abwehr und Reaktion sind die Grundpfeiler einer zukunftsweisenden, ganzheitlichen Cyber-Defense-Strategie. Diese Strategie ist für alle Unternehmen essenziell, die sich erfolgreich gegen die immer raffinierter und komplexer werdenden Angriffe von Cyber-Kriminellen wehren wollen.

Die Cyber-Kriminalität übt großen Druck auf Unternehmen aus. Die Motivation der Angreifer, eine IT-Infrastruktur lahmzulegen, Daten zu stehlen oder ein Unternehmen zu sabotieren, ist dabei vielfältig. Sie reicht von der Erpressung durch professionelle Kriminelle über die Unzufriedenheit oder Rache von (Ex-)Mitarbeitern bis hin zu politischen Gründen, wenn etwa Systeme von Regierungen oder Interessenverbänden angegriffen werden. Mit einer Besserung ist nicht zu rechnen, da beispielsweise die Zahl der DDoS- oder Ransomware-Attacken seit Jahren kontinuierlich zunimmt.

Prävention, Erkennung, Abwehr und Reaktion sind die Grundpfeiler einer zukunftsweisenden, ganzheitlichen Cyber-Defense-Strategie.

Beim Schutz der eigenen IT und der Abwehr zielgerichteter Angriffe haben sich vor allem drei bisher etablierte Sicherheitsverfahren als unzureichend beziehungsweise ungeeignet herauskristallisiert: die Perimeter-Absicherung; die rein auf Zugriffsbeschränkungen ausgelegten IT-Lösungen sowie die signaturbasierte Malware-Abwehr bei Endpunkten. Probleme bereiten den etablierten Schutzmechanismen vor allem die zunehmende Vernetzung und Kommunikationsvielfalt durch n-zu-n-Beziehungen von Unternehmen mit Mitarbeitern, Lieferanten, externen Dienstleistern oder Kunden sowie die relative Trägheit der signaturbasierten Malware-Abwehr.

Paradigmenwechsel durch Cyber-Defense

In der IT-Sicherheit ist daher ein Umdenken nötig, denn nur ein ganzheitlicher Ansatz kann lückenlose Cyber-Sicherheit bieten. Zentrales Merkmal ist die Erweiterung herkömmlicher Sicherheitskonzepte, die auf dem Perimeter-Schutz basieren. Neben reaktiven Maßnahmen muss eine Full-Lifecycle-Sicherheitslösung heute auch einen aktiven Schutz umfassen. Der klassische Netzwerk-Schutzwall wird dabei um proaktive Sicherheitsmechanismen ergänzt, die sich auch auf Applikationen und Daten sowie die einzelnen Endpunkte erstrecken. Cyber-Defense steht dabei für mehr als nur die Summe einzelner Sicherheitsmaßnahmen und die Kombination punktueller Ansätze, die zum Beispiel nur eine spezifische Herausforderung wie die APT-Abwehr aufgreifen. Das bedeutet auch, dass es dabei um wesentlich mehr als das reine Infrastruktur- und Technologie-Management geht. Sie stellen in der Regel lediglich die Basis für höherwertige, weitreichendere Services dar.

Am Anfang einer Cyber-Defense-Strategie steht die Analyse des individuellen Risiko-Profils (Risk-Insight). Jedes Unternehmen weist ein solches Profil auf, das durch eine Klassifizierung und Risikobewertung der schützenswerten Daten und Prozesse ermittelt werden muss. Alle folgenden Maßnahmen bauen im Rahmen einer zukunftsweisenden Cyber-Abwehr darauf auf. Die vier zentralen Grundkomponenten der Strategie sind: Prävention, Erkennung, Abwehr und Reaktion.

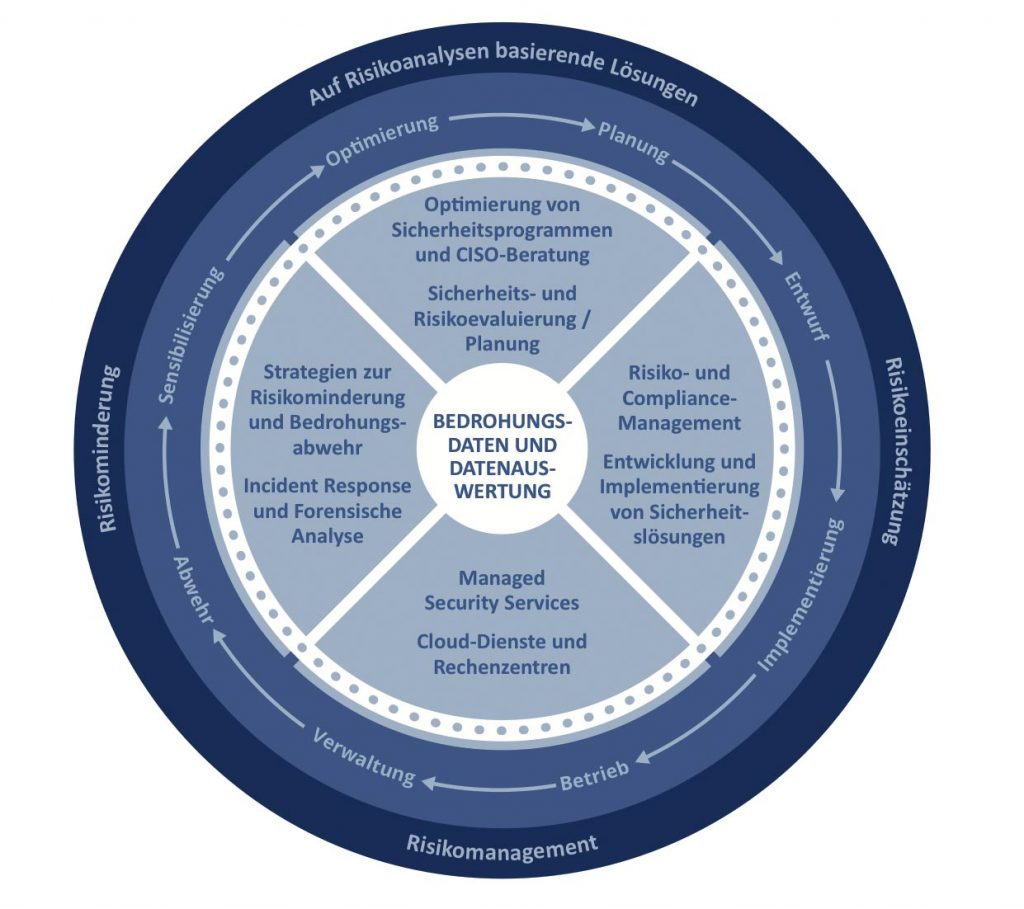

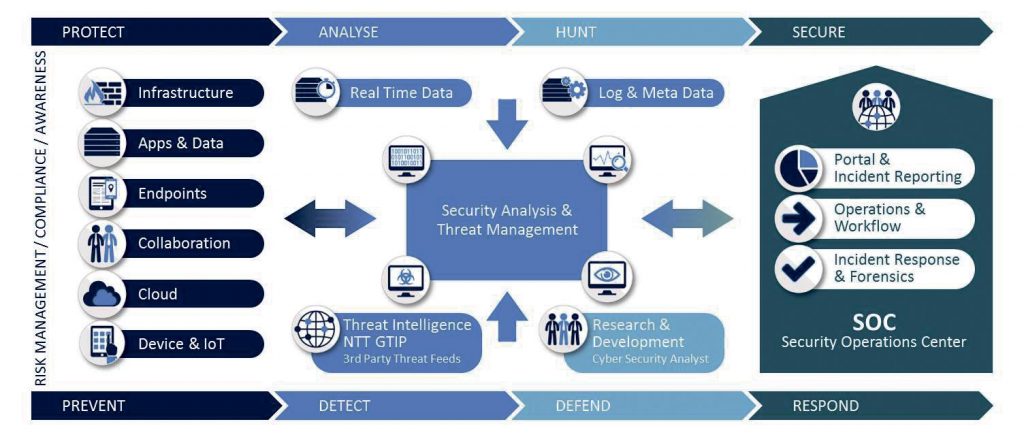

Die vier Phasen des Security-Lifecycles im Überblick. Quelle: NTT

Prävention auf Applikationen, Daten und Clients ausdehnen

Der klassische Perimeter-Schutz mit E-Mail-Gateways inklusive Spam- und Malware-Filter, Next-Generation-Firewalls, VPN-Systemen oder dynamischen Sandboxing-Lösungen bietet keinen hinreichenden Schutz mehr, da er beispielsweise Business-Applikationen und Daten nicht ausreichend berücksichtigt. Lösungen wie Data-Loss-Protection oder Digital-Rights-Management schließen diese Lücken.

Für Eindringlinge sind Endpunkte wie Desktops, Tablets oder Smartphones ein immer wichtigeres Einfallstor, und deshalb ist es unabdingbar, diesen Geräten auch eine höhere Gewichtung zuzuweisen. Signaturbasierte Mechanismen können gezielte Angriffe durch Malware nur schwer erkennen und abwehren, sodass moderne, intelligente Endpunkt-Lösungen unverzichtbar sind. Das bedeutet, dass zum Beispiel mit einer stärkeren Nutzung von Micro-Hypervisor-Lösungen zu rechnen ist, die eine zuverlässige Endpunktsicherung durch Isolierung von Applikationen ermögli-chen, oder auch mit einer verstärkten Überwachung der Endpunkte, um Verhaltensauffälligkeiten und deren Verbreitung frühzeitig zu erkennen und zu bewerten. Im Hinblick auf die Prävention dürfen gerade auch aktuelle Trends und Themen wie die zunehmende Cloud-Nutzung, das Internet der Dinge oder die verstärkte Vernetzung von Produktionsanlagen, Industrial-Control-Systems oder SCADA-Systemen mit der IT nicht vernachlässigt werden.

Trotz aller Vorkehrungen: Die 100-prozentige Sicherheit bleibt eine Utopie!

Ein ganzheitliches Cyber-Defense-Konzept muss nicht zuletzt auch den Faktor Mensch berücksichtigen. Die Minimierung dieser potenziellen Schwachstelle durch die Förderung von Awareness und das Training von Mitarbeitern ist ebenfalls ein wichtiger Baustein einer präventiven Cyber-Defense-Strategie.

Früherkennung implementieren

Die zunehmende Vernetzung stellt auch neue Anforderungen an die gängige Monitoring-Praxis. Es reicht nicht mehr, sich auf Systemlogs und -warnungen zu verlassen. Die Überwachung muss vielmehr auch Verhaltensanalysen der IT-Umgebung in Echtzeit erlauben. Nur so lassen sich ungewöhnliche Aktivitäten aufdecken – etwa wenn Systeme, die nichts miteinander zu tun haben, Daten tauschen oder „stille“ interne Systeme plötzlich mit externen Systemen kommunizieren. Da Unternehmen in der Regel weder die finanziellen noch die personellen Ressourcen für solche Frühwarnsysteme aufbringen können, sollten sie die Unterstützung von Managed-Security-Services (MSS)-Anbietern anfordern, die mit ihren Security-Operations-Centern (SOC) Angriffe frühzeitig erkennen. Die Analysten in diesen SOCs analysieren mithilfe von intelligenten Tools permanent den Datenverkehr. Das versetzt sie in die Lage, aus den unterschiedlichen Informationen Korrelationen herzustellen und mit ihrer fachlichen Expertise zu bewerten.

Ein SOC sollte über eine valide globale Datenbasis für ein proaktives Sicherheits-Monitoring verfügen. Nur eine derartige globale Threat-Intelligence kann die zuverlässige Basis für die Realisierung eines umfassenden Schutzes vor akuten – auch gänzlich neuen – Bedrohungen sein. Dabei kann ein weltweit agierender Provider im Unterschied zu einem rein lokal vertretenen MSS-Anbieter Meldungen und Störungen unterschiedlichster IT-Infrastrukturen von Tausenden Kunden weltweit überwachen und analysieren – und auf dieser Datenbasis dann ein Echtzeitbild der Bedrohungslage erzeugen, das wiederum für die Erstellung effizienter Cyber-Abwehrlösungen genutzt wird. Ein international vertretener Service-Anbieter wie NTT Security beispielsweise betreibt weltweit 17 SOCs sowie Forschungs- und Entwicklungszentren und beschäftigt mehr als 1 500 Sicherheitsexperten, davon mehr als 250 allein in der DACH-Region. Zudem nutzt NTT weltweit verteilte proprietäre – auf eigener IP basierende – kommerzielle und Open-Source-Honeypots und kann damit seinen Kunden ein Höchstmaß an präventiver Sicherheit bieten.

Der Cyber-Defense-Ansatz von NTT Security basiert auf den vier Grundkomponenten Prävention, Erkennung, Abwehr und Reaktion. Quelle: NTT

Notfallplan entwerfen

Trotz aller Vorkehrungen bleibt die 100-prozentige Sicherheit eine Utopie. Unternehmen sollten deshalb immer für den Ernstfall gewappnet sein und einen Notfall-Plan in der Hinterhand haben, den sie bei einem Angriff oder Leck kurzfristig in Kraft setzen, um Schaden abzuwenden oder zu minimieren. Dass dies jedoch bei den meisten Unternehmen noch nicht der Fall ist, zeigt der aktuelle NTT Security Global Threat Intelligence Report, demzufolge gerade ein Viertel der Unternehmen ausreichend auf einen Incident vorbereitet ist. Bei der Entwicklung des Notfallplans bieten erfahrene Sicherheitsexperten eine entscheidende Unterstützung. Sie helfen auch, wenn es darum geht, Response-Teams bereitzustellen, die im Fall eines Falles einen ungewollten Datenabfluss unterbinden.

Beitrag wurde veröffentlicht im Dez. 2016 im Handbuch Digitalisierung

Der Text ist unter der Lizenz CC BY-SA 4.0 DE verfügbar.

Lizenzbestimmungen: http://handbuch-digitalisierung.de/cc-by-sa