Magdeburg: Wäre der Anschlag zu verhindern gewesen?

Magdeburg: Der Anschlag wäre zu verhindern gewesen – die Behörden hätten nur ein wenig Twitter lesen müssen!

Von Joachim Jakobs

„NRW-Ministerpräsident Hendrik Wüst hat sich erneut für eine Vorratsdatenspeicherung zur Terrorabwehr ausgesprochen. ‚Wir brauchen die Vorratsdatenspeicherung, gegen Terror, aber auch gegen Kindesmissbrauch‘, sagte Wüst am Freitagabend beim traditionellen Schöffenessen in Erkelenz. Dass nur wenige Minuten später ein Autofahrer auf dem Magdeburger Weihnachtsmarkt in eine Menschenmenge fahren würde, konnte Wüst zu diesem Zeitpunkt noch nicht wissen“ schrieb die Rheinische Post am vergangenen Samstag.

Die Vorratsdatenspeicherung definiert Wikipedia als „ein Instrument, das die Anbieter öffentlich zugänglicher elektronischer Kommunikationsdienste oder Betreiber eines öffentlichen Kommunikationsnetzes verpflichtet, anlasslos bestimmte Daten […] vorzuhalten und Strafverfolgungsbehörden zum Zwecke der Ermittlung, Feststellung und Verfolgung von Straftaten zur Verfügung zu stellen.“

Bild: Freepik.com

Der Jurist und Datenschützer Patrick Breyer bestätigt:

„Vorratsdatenspeicherung ist die Sammlung von Informationen über den Standort und die Kommunikation einer Person über Telefon, SMS, E-Mail oder andere Dienste. Allgemeine und unterschiedslose Datenerfassung ist die Erfassung der Standort- und Kommunikationsdaten der gesamten Bevölkerung, unabhängig davon, ob sie einer Straftat verdächtigt oder beschuldigt wird.“

„Andere Dienste“ könnten auch Verkehrs-/Standortdaten oder IP-Adressen umfassen; diese werden von den Fachleuten auch als „Metadaten“ bezeichnet: „Metadaten sind strukturierte Daten, die Informationen über Merkmale anderer Daten enthalten.“ Etwa in der Industrie: „In der metadatengesteuerten Fertigungsumgebung erleichtert die Entwicklung von Produkten anhand detaillierter Daten intelligente Fertigungsverfahren.“

Canon schreibt zum Beispiel über seine Fotoapparate: „Die aufgezeichneten Metadaten beinhalten Informationen über die verwendete Ausrüstung, wie Kameramodell, Objektiv (plus Brennweite im Fall von Zoomobjektiven) und Details über angebrachte Canon Bajonettadapter oder Extender.

Darüber hinaus werden genauere Kameraeinstellungen und Aufnahmeinformationen in die digitale Bilddatei geschrieben. Die EXIF-Daten können Folgendes umfassen:

- Einstellungen von Blende, Belichtungszeit und ISO

- Aufnahmemodus

- Einstellungen für die Bildqualität

- Messmethoden

- AF-Funktion

- Belichtungskompensation (falls verwendet)

- Weißabgleich

- Bildstil

- Automatische Belichtungsoptimierung“

Und damit die Welt auch über die Metadaten der Benutzerin informiert ist, spendiert Canon dem Teil auch noch Kommunikationsfähigkeit:

„Der Canon GP-E2 GPS-Empfänger ermöglicht das Geotagging für Bilder für eine breitere Auswahl von Kameras.“

Somit muss man den Menschen einfach nur aufmerksam zuhören, was die so von sich geben — Ira Hunt, früherer Technikchef der Central Intelligence Agency (CIA), ein Geheimdienst der USA, schwärmt über Fitnessbänder: „Was wirklich faszinierend ist, ist die Tatsache, dass man mit 100-prozentiger Sicherheit allein durch den Gang identifiziert werden kann – wie man geht.“

Nicht nur Kameras und Fitnessarmbänder, sondern das ganze Leben ist mittlerweile gepflastert mit angeblich „intelligenten“ Dingen – das „Phone“, das „Car“ und die „Watch“: „Unsere Geräte enthalten Antworten und oft auch Schnappschüsse aus unserem Leben. Unsere Videos, Bilder, Gedanken des Tages, Brieftaschen, Recherchen, Lieblingsplaylists, medizinische Informationen, Bankdaten, die Termine unserer Kinder, der Zugang zu unseren Häusern und Autos – fast jeder Aspekt unseres Lebens ist in unserer Handfläche detailliert gespeichert (vielleicht auch in der Mikroelektronik, die wir bei uns tragen).“

„Und je mehr Daten zur Verfügung stehen, desto leichter wird es sein, Sie zu identifizieren. ‚Alle biometrischen Sensordatenquellen werden ziemlich leicht zu reidentifizieren sein‘, sagt Scott Peppet, Anwalt für Datenschutz an der Universität von Colorado. ‚Denken Sie an Ihren Herzschlag, Ihren Gang oder Ihr Bewegungsmuster. Es wird niemanden geben, der die gleichen Muster wie Sie hat.“

Bild: LibQuotes

So lassen sich aus schlauen Dingen „viele Informationen über das Leben eines Menschen ableiten“: „Ein im Jahr 2015 veröffentlichter Artikel zeigte, dass die Metadaten eines Reporters aus einem Jahr ergaben, wo er wohnte und arbeitete, wie er zur Arbeit kam, wann er umzog, wo seine Eltern lebten und wann er sie besuchte.“

Stewart Abercrombie Baker erster Stellvertretender Sekretär für Politik im US-Ministerium für Heimatschutz während der Präsidentschaft von George W. Bush glaubt gar: „Metadaten sagen absolut alles über das Leben eines Menschen aus, wenn man genug Metadaten hat, braucht man eigentlich keine Inhalte…. [Es ist] irgendwie peinlich, wie berechenbar wir Menschen sind“

Soweit die Möglichkeiten – aber das macht doch niemand?! Von wegen: Im Juni 2013 (!) bekannte Ira Hunt: „Mehr ist immer besser … da man Punkte nicht verknüpfen kann, die man nicht hat, versuchen wir grundsätzlich alles zu sammeln, was wir sammeln können und behalten es für immer. Es liegt in sehr greifbarer Nähe, dass wir in der Lage sind, jede von Menschen verursachte Information zu verarbeiten.“

Die Geisteshaltung der Konkurrenz ist die Gleiche – von der National Security Agency (NSA) der USA heißt es: „Man braucht den Heuhaufen, um die Nadel zu finden. Wenn man sie nicht hat, wird man sie nicht finden, wenn man danach fragen will.“ „Während das alte Modell der Unternehmens- und Regierungsspionage darin bestand, eine Wanze unter dem Tisch zu verstecken, könnten morgen die gleichen Informationen durch das Abfangen der Daten, die von Ihrer Wi-Fi-Glühbirne an die Beleuchtungs-App auf Ihrem Smartphone gesendet werden, in Echtzeit gewonnen werden.“

„Jede von Menschen verursachte Information zu verarbeiten“ klingt nach Größenwahn — sind die US-Dienste nur Sprücheklopfer?

Schön wärs! Der Verschlüsselungsexperte Bruce Schneier macht jedenfalls keine Hoffnung: „Wir wissen nicht, was genau gesammelt wird, aber man kann davon ausgehen, dass ungefähr alles gesammelt wird. Computer erzeugen Transaktionsdaten als Nebenprodukt ihres Betriebs. Und da so ziemlich alles, was wir tun, auf irgendeine Weise durch Computer vermittelt wird, erzeugt so ziemlich alles, was wir tun, irgendeine Form von persönlichen Daten. Die NSA versucht, alle diese Daten zu sammeln. Denken Sie also an alles, was Sie im Internet tun: Surfen, Einkaufen, Chatten, Freunde finden. Denken Sie an alles, was Sie mit Ihrem Telefon tun, einschließlich Ihres Aufenthaltsortes. Denken Sie an alles, was Sie in finanzieller Hinsicht tun, ohne Bargeld zu verwenden, und so weiter und so fort. Wir wissen, dass all dies von der NSA gesammelt und in Datenbanken wie PRISM gespeichert wird.“

Ein anderes Programm der NSA heißt AQUAINT – der Bestsellerautor und Geheimdienst-Experte James Bamford berichtete bereits 2009, die NSA entwickle mit Advanced Question Answering for INTelligence „ein Werkzeug, das George Orwells Gedankenpolizei nützlich gefunden hätte: Ein künstlich-intelligentes System, um Zugang zum Denken der Menschen zu erhalten.“

Da es sich beim „Homo Sapiens“ um ein soziales Wesen handelt, will jedoch nicht nur das Denken, sondern auch die Emotionen des Individuums erkannt werden:

„Seit einiger Zeit erforscht die künstliche Intelligenz den Bereich der menschlichen Emotionen und ermöglicht es Systemen und Maschinen, ihr Verhalten zu erkennen, zu kategorisieren und entsprechend anzupassen. Erreicht wird dies durch die Analyse großer Datenmengen wie Gesichtsausdrücke, Stimmtöne, Gesten und sogar Gangmuster, Herzfrequenz und Blutdruck.“

Und wer diese physiologischen Daten während der Begegnung von zwei Menschen auswertet, könnte womöglich auch auf Sympathie/Antipathie unter den Beteiligten schließen.

Der Digitalcourage e.V. warnt: „Unter Vorratsdatenspeicherung leiden alle“

- Vorratsdatenspeicherung gefährdet die Arbeit in Berufen, für die Vertraulichkeit notwendig ist – also zum Beispiel Ärzt.innen, Jurist.innen, Seelsorger.innen und Journalist.innen sowie alle Menschen, die mit ihnen zu tun haben. Dieser Schutz steht zwar auf dem Papier im aktuellen Gesetz, ist aber unzureichend: Daten werden weiterhin erfasst, nur der Abruf und die Verwendung werden verboten. Und während Ärzt.innen und Jurist.innen durch eine Registrierung recht leicht erkennbar sind, bleibt völlig offen, wer den Schutz als Journalistin genießt, und wer als „Blogger“ abgetan wird.

- Insbesondere der Quellenschutz von Journalisten ist gefährdet, da ihre Quellen keinen Schutz vor dem Datenabruf genießen. Desweiteren kriminalisiert der ebenfalls neu eingeführte Straftatbestand der „Datenhehlerei“ die Arbeit von investigativen Journalistinnen.

- Auch politisch oder unternehmerisch Aktive, die der Vertraulichkeit bedürfen, könnten durch die Vorratsdatenspeicherung abgeschreckt werden. Dadurch schadet sie der freiheitlichen Gesellschaft.

- Vorratsdatenspeicherung verstößt gegen das Menschenrecht auf Privatsphäre und informationelle Selbstbestimmung und widerspricht der europäischen Grundrechte-Charta.

- Sie setzt Menschen dem Risiko des kriminellen Missbrauchs ihrer Daten aus – zum Beispiel durch Identitätsdiebstahl oder Erpressung. Der Grund: Die Sicherheit solch riesiger Datenmengen kann nicht garantiert werden. Erst recht nicht nach dem NSA-Skandal.

- Sie erhöht für die Wirtschaft das Risiko von Industriespionage.

- innen müssen befürchten, dass Unternehmen die gespeicherten Daten illegal für Werbung oder diskriminierendes Profiling nutzen oder sie an Dritte verkaufen.

- Nach den Enthüllungen Edward Snowdens würden viele Bürger.innen damit rechnen, dass Geheimdienste oder andere Behörden die gespeicherten Daten mitlesen. Das schüchtert ein und kann dazu führen, dass viele Menschen nicht mehr politisch aktiv werden. Bürger.innen könnten sich dazu genötigt sehen, ihre Meinung für sich zu behalten, weil sie vermuten, dass ihnen sonst die Einreise in andere Länder, eine Arbeitsstelle oder anderes verweigert wird.

- Die erneute Einführung der Vorratsdatenspeicherung ignoriert zahlreiche Stimmen aus der Zivilgesellschaft und sogar die Expertise des Wissenschaftlichen Dienstes des Bundestages, die sich gegen eine Vorratsdatenspeicherung ausgesprochen haben“

2013 wurde PRISM bekannt: „Nach den im Juni 2013 von Edward Snowden, einem ehemaligen NSA-Mitarbeiter, enthüllten Informationen nutzten die USA das PRISM-Programm, um groß angelegte Überwachungsmaßnahmen außerhalb des Landes durchzuführen, auch auf dem Gebiet der Europäischen Union. Laut dem Wochenmagazin Der Spiegel gehörte Deutschland zu den Ländern, die am stärksten ins Visier genommen wurden, da die NSA zwischen 2012 und 2013 rund 500 Millionen Telefongespräche, E-Mails und Textnachrichten abgefangen hat. Im Juli 2013 enthüllte die deutsche Presse, dass die USA PRISM auch im Rahmen des ISAF-Einsatzes in Afghanistan mit Wissen und Zustimmung der deutschen Geheimdienste und der Bundeswehr eingesetzt hatten. Außerdem wurde bekannt, dass der Bundesnachrichtendienst (BND) und das Bundesamt für Verfassungsschutz (BfV) das amerikanische Spionageprogramm XKeyscore nutzen, das der NSA den vollständigen Zugriff auf alle so erhobenen Daten ermöglicht.“

Das Unabhängige Landeszentrum für Datenschutz Schleswig-Holstein (ULD) befürchtet dass „diese Daten insbesondere für Werbezwecke einer kommerziellen Zweitnutzung“ zugeführt werden könnten – „von Amazon und Apple über Google und Microsoft bis hin zu Verizon und Yahoo.“ Es scheint sogar Schlapphüte zu geben, die damit persönlich ein Nebengewerbe betreiben: „Unter dem Pseudonym ‚Haurus‘ bot ein französischer Geheimdienstmitarbeiter im Darknet sensible private Informationen auf Bestellung gegen Kryptowährung an. Für rund 300 Euro waren etwa zu beliebigen Handynummern die Aufenthaltsorte und Anruflisten des jeweiligen Inhabers käuflich.“

Fix lassen sich die angekauften Daten weiterverarbeiten – der Europäische Datenschutzbeauftragte bestätigt: „Was die in Bilder und Videos eingebetteten Fake News angeht, so kombinieren die Tools häufig Metadaten, soziale Interaktionen, visuelle Hinweise, das Profil der Quelle und andere Kontextinformationen zu einem Bild oder Video, um die Genauigkeit zu erhöhen.“ Mit dem elektronischen Müll lässt sich nicht nur Stimmung machen, sondern auch Bares ergaunern — so sollen etwa „Gestohlene Booking.com-Zugangsdaten“ den „Social-Engineering-Betrug“ vorangetrieben haben:

„In den letzten Monaten haben Forscher einen Anstieg von Social-Engineering-Angriffen beobachtet, die auf Hotels abzielen, die Booking.com nutzen, und die Zugangsdaten der Hotels für die Website stehlen, um ihre Kunden zu betrügen. Viele der Angriffe werden durch Informationen angeheizt, die über Malware zum Stehlen von Informationen genutzt wurden.“ Die Qualität des Müll beeindruckt schon heute: „Generative KI-Videos und -Bilder sind so gut, dass sie nicht von tatsächlichen Fotos realer Ereignisse zu unterscheiden sind“.

Und die Qualität könnte noch zunehmen: „Mit dem Aufkommen der KI wurde es einfacher, große Mengen an Informationen zu sichten und ‚glaubhafte‘ Geschichten und Artikel zu erstellen. Insbesondere LLMs machten es bösartigen Akteuren leichter, scheinbar korrekte Informationen zu generieren“

„Es besteht kaum ein Zweifel daran, dass die Verbreitung von KI erhebliche Auswirkungen auf den Bereich der Cybersicherheit haben wird. Es ist leicht, sich eine dystopische Zukunft des ‚KI gegen KI‘ vorzustellen, in der böse Akteure KI nutzen, um Cyberangriffe zu automatisieren, während Unternehmen in KI investieren, um ihre Netzwerke und Daten zu schützen. In diesem Szenario wird der Mensch in die Rolle eines KI-Sicherheitshelfers gedrängt.“

Deshalb meint Datenschützer Patrick Breyer: „Die flächendeckende Erfassung der Metadaten aller Menschen […] verstößt auch grundlegend gegen EU-Recht.“ Und die „Deutsche“ Vorratsdatenspeicherung war 2023 noch „unionsrechtswidrig“. 2024 ist das Recht der (Europäischen) Union flexibler: „Ein Urteil des Europäischen Gerichtshofs (EuGH) vom 30.04.2024 erweitert den Spielraum für die vorsorgliche Speicherung von IP-Adressen zur Bekämpfung von Straftaten. In dieser Entscheidung erklärt der EuGH die Vorratsdatenspeicherung für alle Straftaten und somit nicht nur für besonders schwere als zulässig. Damit kehrt sich der EuGH von seiner bisherigen restriktiven Ausrichtung ab.“

Damit können die Mitgliedsstaaten jetzt die gesetzliche Grundlage für die Vorratsdatenspeicherung schaffen – dabei dürfen aber die Technischen und Organisatorischen Schutzmaßnahmen (TOM) nach Datenschutzgrundverordnung (DSGVO) nicht zu kurz kommen; für Jacqueline Neiazy, Director Datenschutz bei der ISiCO GmbH ergibt sich aus den Risiken die Konsequenz: „Der ‚risikobasierte Ansatz‘ ist in der DSGVO tief verwurzelt. Je höher die Risiken, die mit der Verarbeitung personenbezogener Daten einhergehen, desto strenger die Anforderungen an den Datenschutz.“

Daraus wiederum folgt: „Werden personenbezogene Daten verarbeitet, so müssen angemessene Schutzmaßnahmen im Rahmen der Datensicherheit getroffen werden. Die Anforderungen an diese wachsen proportional mit der Digitalisierung der Alltags- und Unternehmensprozesse

[…]

Bei der Bestimmung der Maßnahmen ist eine Verhältnismäßigkeitsprüfung vorzunehmen.

Zum einen müssen die TOM‘s im Hinblick auf die Umsetzung geeignet sein, das angestrebte Ziel zu erreichen.

Darüber hinaus sind der Stand der Technik, die Implementierungskosten, die Art, der Umfang, die Umstände und der Zweck der Verarbeitung sowie die Eintrittswahrscheinlichkeiten und die Risikohöhe mit den Rechten und der Freiheit des Betroffenen abzuwägen.“

Risiken wachsen, da müssen Schutzmaßnahmen Schritthalten können, Bild: ChatGPT

Soweit der Grundsatz – dazu ist dann ein Berechtigungskonzept erforderlich: „Ein Berechtigungskonzept legt fest, welche Benutzer:innen innerhalb eines Unternehmens auf bestimmte Daten, Anwendungen und IT-Systeme zugreifen dürfen. Es definiert die Rollen und Zugriffsrechte von Mitarbeiter:innen und stellt sicher, dass jede Person nur die Informationen einsehen oder bearbeiten kann, die für ihre Aufgaben relevant sind.“ Also muss die Gesetzgeberin zunächst einmal definieren, wer berechtigt sein soll: Nur die Präsidentin der Bundespolizei? Oder der Pförtner in der Polizeidienststelle in Hintertupfingen? Rund um die Uhr? Auch bei Krankheit oder im Urlaub? Auf Dienstreise? Auf alle Daten in ganz Deutschland? Oder nur die von Hintertupfingen? Nur am Arbeitsplatzrechner oder auch mit einem (Krypto-)Handy?

Sind diese Nüsse geknackt, kommt Christian Wegeler, Consultant Datenschutz und Informationssicherheit mit weiteren Ratschlägen: „Der starke Grundrechtseingriff der Vorratsdatenspeicherung erfordert besondere Sicherheitsmaßnahmen. Hierzu zählt der Einsatz besonders sicherer Verschlüsselungstechniken, die Verwendung gesonderter Speicher, ein hoher Schutz vor dem Internetzugriff auf vom Internet entkoppelte Datenverarbeitungssysteme, die Beschränkung des Zutritts zu den Datenverarbeitungsanlagen auf besonders ermächtigte Personen und die Mitwirkung von mindestens zwei Personen beim Datenzugriff. Die Sicherheitsanforderungen müssen dem Gesetz zufolge stets dem Stand der Technik entsprechen, weshalb einmal umgesetzte Maßnahmen regelmäßig überprüft und ggf. einem neuen Standard angepasst werden müssen.“ Der Hinweis auf den Stand der Technik ist insbesondere bei der Verschlüsselungstechnik wichtig – die muss demnächst dem Angriff von Quantencomputern standhalten!

Zu guter Letzt muss die Gesetzgeberin nach Artikel 35 DSGVO entscheiden, ob mit der Vorratsdatenspeicherung „aufgrund der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung voraussichtlich ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen“ einhergehen. Dann nämlich hätte die Verantwortliche „vorab eine Abschätzung der Folgen der vorgesehenen Verarbeitungsvorgänge für den Schutz personenbezogener Daten“ durchzuführen. Ein Trost: „Für die Untersuchung mehrerer ähnlicher Verarbeitungsvorgänge mit ähnlich hohen Risiken kann eine einzige Abschätzung vorgenommen werden.“

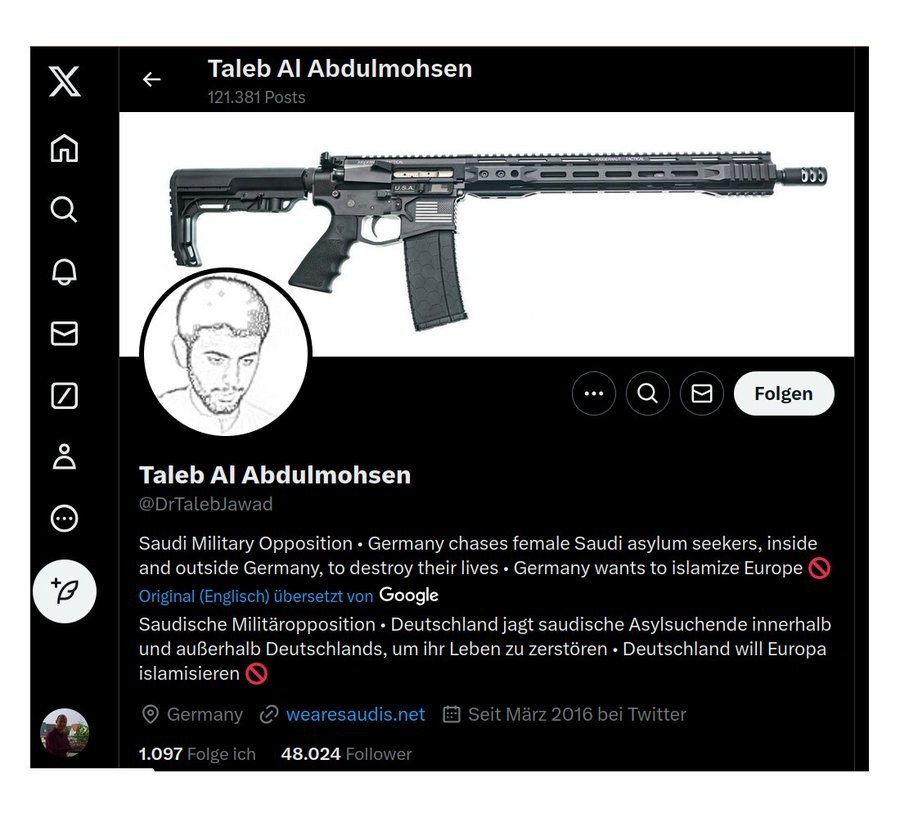

Es scheint allerdings mehr fraglich, ob die Vorratsdaten und das ganze Bohei darumherum bei dem Terroranschlag in Magdeburg überhaupt einen Mehrwert gebracht hätte: „Laut ‚Spiegel‘ handelt es sich bei dem Mann um einen Facharzt für Psychiatrie und Psychotherapie namens Taleb A., der 1974 geboren wurde und 2016 als Flüchtling anerkannt wurde. WELT fand in den sozialen Medien ein Profil von Taleb Al Abdulmohsen, auf den alle genannten Informationen zutreffen“.

Auf X konnte ich ein Profil eines Menschen dieses Namens finden – unter einer Waffe (Maschinengewehr?/-pistole?) — schreibt Abdulmohsen: „Saudische Militäropposition • Deutschland jagt saudische Asylsuchende innerhalb und außerhalb Deutschlands, um ihr Leben zu zerstören • Deutschland will Europa islamisieren“.

Wer mit Waffen im Internet posiert, ist gefährlich, Bildschirmfoto: X

Ich bin kein Polizeipsychologe – aber für mich ist klar: Der hat was an der Waffel! Und das wäre nicht der einzige Grund für ein ausführliches Gespräch mit der Polizei gewesen: „Mehrfach mit der Justiz in Konflikt – Täter verpasste einen Tag vor Anschlag Gerichtstermin“. Bis heute erfreut sich der Verdächtige der Beliebtheit von 50.000 Verfolgerinnen. Auch mit denen fänd ich ein Gespräch angebracht!

Es kommt noch doller – ein Oberstaatsanwalt soll 2021 zum Besten gegeben haben: „Grundsätzlich lässt sich feststellen, dass viele Verfasser gar nicht so sehr auf Anonymität bedacht sind“, sagt Laue. Insbesondere in der Szene der radikalen Corona-Leugner würden diese häufig mit Klarnamen im Netz agieren. In der Szene gehe es schließlich auch um Anerkennung – man werde für seine Aussagen von anderen gefeiert. So ließen sich auch die Verfasser von Hasspostings relativ einfach identifizieren“. „Und der offizielle britische Twitteraccount TwitterUK berichtete 2021, dass 99 Prozent aller Accounts, die wegen rassistischer Äußerungen zum Finale der Fußball-EM gesperrt wurden, nicht anonym waren.“

Vor der Einrichtung neuer Datenspeicher und der Schaffung neuer Risiken sollten zunächst die bestehenden Möglichkeiten und vorhandenen Daten genutzt werden: Nicht erhobene Daten können weder gestohlen werden noch verloren gehen!

https://trendreport.de/compliance-4-0/

Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt.