Warum kommt das Geschäft mit der Automatisierung nicht in Gang? „Es ist die Sicherheit, Dummkopf!“

Von Joachim Jakobs

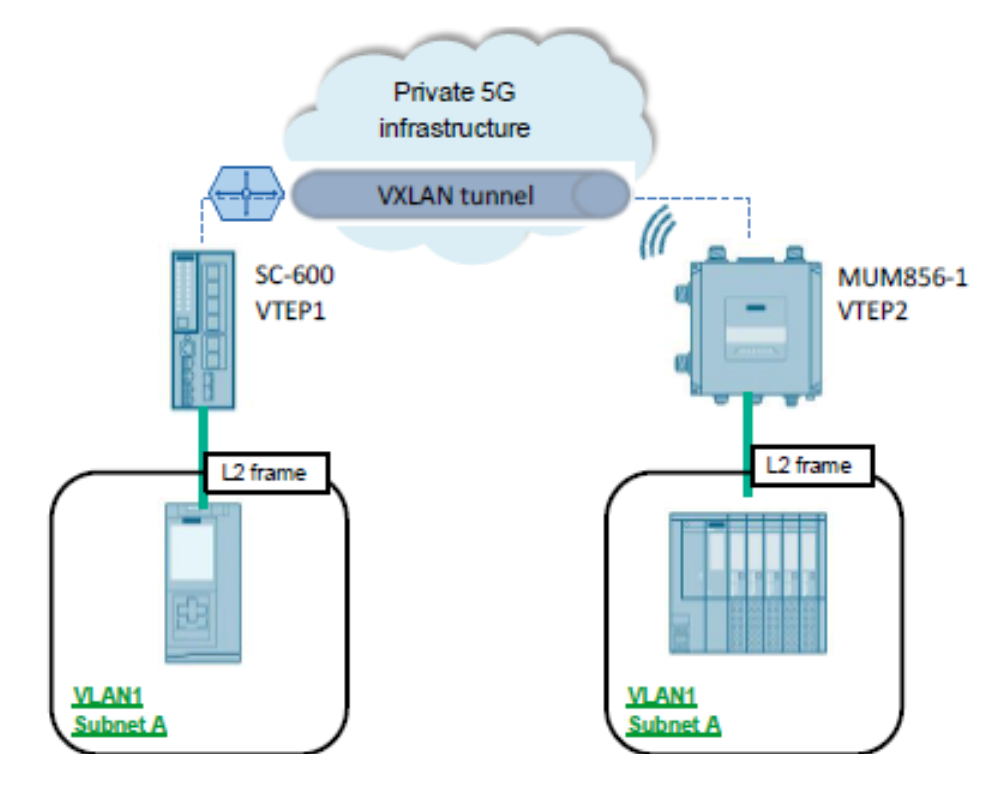

Siemens bewirbt die „Echtzeitkommunikation über 5G“ mit Hilfe des Internetprotokolls „Profinet IO„:

„Mit dem Scalance MUM853-1 stellt Siemens auf der Messe seinen industriellen 5G-Router für den Schaltschrank vor. Das Gerät verbindet lokale industrielle Anwendungen mit öffentlichen 5G- und 4G (LTE)-Mobilfunknetzen. Mit dem Router lassen sich Anlagen, Maschinen, Steuerungen und andere industrielle Geräte über ein öffentliches Mobilfunknetz mit hohen Datenraten aus der Ferne überwachen und warten. Darüber hinaus kann das Gerät in private 5G-Netze integriert werden. Der Scalance MUM853-1 ermöglicht damit zukunftsweisende Anwendungen wie mobile Roboter in der Produktion oder autonome Fahrzeuge in der Logistik.“

Bild: Siemens

Die Werbung ist zwei Jahre alt. Mittlerweile scheint in der Münchener Konzernzentrale Katerstimmung eingekehrt zu sein: „Siemens Digital Industries will tausende Stellen streichen“, titelte das Manager Magazin im November 2024. Die Nachfrage nach Automatisierungstechnik sei schwach, die Konjunktur flau und die Lager voll. Das Geschäft bleibe ‚herausfordernd‘, soll Konzernvorstand Roland Busch bekannt haben. Die Möglichkeit, dass die schwache Nachfrage mit „zahlreichen Schwachstellen“ zusammenhängen könnte, die Siemens selbst bei einem einzigen Gerät seiner Scalance-Familie, der „Scalance W1750D“ im Februar 2024 zugegeben hat, scheint Busch auszuschließen. Dabei lohnt die Beschäftigung mit der W1750D durchaus: Der Schweregrad der Lücken im „CVSS v3.1 Base Score“ befindet sich mit 9.8 knapp unter der Höchstmarke von 10.0. Eine Schwachstelle mit einer Bewertung von 9.8 erlaubt „eine Fernausnutzung, ohne dass eine Benutzerinteraktion oder -Berechtigung erforderlich ist. Die Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit sind hoch […] Dies könnte es einem Angreifer ermöglichen, beliebigen Code auszuführen, eine Dienstverweigerung zu verursachen oder unbefugten Zugriff auf sensible Informationen zu erhalten.“

Bild: wiwo.de

Siemens ist weltberühmt — auch für seine Lücken! Zahlreiche Löcher von Siemens und Microsoft sollen 2010 von einem Computerwurm namens „Stuxnet“ auf Geheiß des früheren US-Präsidenten Barack Obama ausgenutzt worden sein, um das Iranische Atomprogramm platt zu machen: „Stuxnet-Virus könnte tausend Uran-Zentrifugen zerstört haben“ titelte Spiegel Online seinerzeit. Außerdem sollen „laut Siemens Chemiefabriken, Kraftwerke und Produktionsanlagen befallen“ sein. „Auch deutsche Fabriken sind betroffen“.

Angesichts der Vielzahl der Ziele, die auf einen Sitz zu infizieren sind, geht das Rennen in dem Augenblick los, in dem die Lücke bekannt wird. Ab diesem Zeitpunkt dauert es 15 Tage, um Lücken bösartig auszunutzen, aber 102 Tage um einen Flicken bereitzustellen, mit dem das Loch gestopft werden könnte. Könnte! — Frau beachte den Konjunktiv: Das Hauptproblem besteht nämlich darin, dass 79 Prozent der Sicherheitsverantwortlichen ihren Chefs unterstellen „Unterbrechungen durch Patches als ’notwendige Unannehmlichkeiten“ zu betrachten. Mit dem Ergebnis, dass „die meisten Sicherheitsverletzungen durch Schwachstellen verursacht werden, für die bereits seit Wochen, Monaten oder sogar Jahren ein Patch zur Verfügung steht, die aber nicht gepatcht wurden.“ Der nächste Schritt wird darin bestehen, dass Schwachstellen – in „Echtzeit“ — in dem Augenblick erkannt werden, in dem sie auftreten. Würden diese auch in Echtzeit ausgenutzt, wären die Angreifer gegenüber ihren Opfern im Vorteil, deren Chefinnen meinen, sich das Geld für Unannehmlichkeiten sparen zu können.

„Nach Angaben der Association of Certified Fraud Examiners, wird fast die Hälfte aller Betrugsfälle nie öffentlich gemeldet, und eine typische Organisation verliert jährlich fast 3 Millionen Dollar an Einnahmen durch Betrug“, beklagt Harvard Business Review. Auch Capital, die FAZ, Focus, das Handelsblatt, die Süddeutsche Zeitung, Die Welt und Die Zeit wären aufgerufen, den Zusammenhang aus Digitalisierung, Risiken, Rechtsfolgen — und der Forderung nach „Compliance 4.0“ öffentlich zu machen. Womöglich lassen sie das, weil sie weder ihrer Werbekundschaft noch ihren Leserinnen mit Vokabeln wie „Rechenschaftspflicht“, „Stand der Technik“ und „grobe Fahrlässigkeit“ schlechte Laune bereiten wollen.

Die „Wirtschaftswoche“ macht die Konfusion perfekt: Einerseits hält sie dem „Deutschen Mittelstand“ eine „gefährliche Ignoranz“ bezüglich Cybersicherheit vor, die Cybersicherheitsrichtlinie NIS-2 wird jedoch andererseits als „Bürokratie-Eskalation“ gebrandmarkt. Und dann wird wieder gejubelt:

„Das neue Zeitalter der Hyperkonnektivität: Die Zukunft der 5G-Netzwerktechnologie“

Verwirrend ist auch die Kommunikation der Aufsichtsbehörden: 2023 wurden in Deutschland 357 Bußgelder nach DSGVO verhängt. Nur ein Zehntel davon findet sich jedoch im „Enforcementtracker„. Warum veröffentlichen die Aufsichtsbehörden die übrigen 90 Prozent nicht? Wollen die Aufsichtsbehörden vermeiden, dass andere Verantwortliche aus den schlechten Erfahrungen Dritter lernen könnten?

Bild: wiwo.de

Vor Jahren habe ich eine „Orientierungshilfe zum Einsatz kryptografischer Verfahren des Arbeitskreises Technik der Konferenz der Datenschutzbeauftragten des Bundes und der Länder“ gefunden. Darin wird nach Verschlüsselung personenbezogener Daten verlangt. Diese Verschlüsselungspflicht wird nach einem Urteil des Bundesverfassungsgerichts auch als „Computergrundrecht“ bezeichnet. Das genannte Dokument der Datenschutzkonferenz ist mittlerweile nicht mehr im Netz zu finden. Haben die Aufsichtsbehörden etwa Angst, dass sich jemand fürs Computergrundrecht interessieren könnte?

Statt über Pflichten zu berichten, wurde seit Wirksamwerden der DSGVO im Jahr 2018 über schwache Passwörter gejammert — 2018, 2019, 2020, 2021, 2022, 2023, 2024. Seit sechs Jahren sind die Aufsichtsbehörden nicht in der Lage, den Verantwortlichen zu erklären, dass schwache Passwörter einen Verstoß gegen die DSGVO darstellen? Wenn Mensch jedoch bis heute meint, liebgewordene Gewohnheiten der Vergangenheit auch in Zukunft beibehalten zu können, so erübrigt sich das weitere Gespräch über Pflichten — die Pflicht zum Verschlüsseln, zum zuverlässigen Authentifizieren, dem Berechtigungsmanagement — Nix, Null, Niente! Der Homo Erectus befindet sich intellektuell auf dem Niveau der Karteikarten: „Ich habe nichts zu verbergen!“

Die Teutonen pflegen ihre Sorglosigkeit: 1989 (!) beklagte Der Spiegel, dass im Deutschen Telefonnetz „offenbar mit Wissen und Billigung der Bundesregierung jeder Piepser abgehört wird.“ Das Ziel besteht darin, „jede von Menschen generierte Information“ zu verarbeiten, um zu verstehen, was ‚x‘ über ‚y‘ „denkt“. 2013 wurde dann bekannt, dass sich dieses Ansinnen auch auf das Oberstübchen der Kanzlerin bezieht. Angela Merkel entrüstete sich medienwirksam: „Ausspähen unter Freunden geht gar nicht“

Geht eben doch — und nicht nur das: Seit Jahren häufen sich die Hinweise darauf, dass wir nicht nur von unseren Freunden bespitzelt, sondern noch dazu von unseren Feinden angegriffen werden: Davon betroffen sind Bundestag, Bundesregierung, Behörden, Konzerne, Mittelstand und Kleinunternehmen. Im Sommer 2024 mussten wir zur Kenntnis nehmen, dass sogar das Verteidigungsministerium belauscht wird! Unerhört! Das konnte ja nun wirklich keiner ahnen! „Bundeswehr wurde bei Diskussion über Taurus per WebEx abgehört“. Und: „Danach ist die Ursache des Taurus-Lecks kein Fehler im Kommunikationssystem der Bundeswehr, sondern der individuellen Unachtsamkeit eines Generals geschuldet, der sich von einem Hotel in Singapur in das Gespräch eingewählt hatte.“ Er soll sich von Singapur aus über eine „nicht sichere Datenleitung“ an dem Gespräch beteiligt haben, „also über Mobilfunk oder WLAN“ Nicht berichtet wurde darüber, ob die „Sicherheitsoptionen“ wie von WebEx empfohlen festgelegt wurden und ob Herr General entsprechend geschult war. Interessant wäre darüber hinaus eine Debatte darüber gewesen, weshalb denn dem Militär auf seiner Reise nach Singapur kein Kryptohandy mitgegeben wurde. Dann wäre nämlich mit Hilfe der Freien Software „Jitsi Meet“ eine Ende-zu-Ende-verschlüsselte Kommunikation möglich gewesen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) weiß wie ein „Sicherer Einsatz von Jitsi Meet“ ermöglicht werden kann.

Wie unangemessen es ist, die Schuld für die Panne einer einzelnen Person in die Schuhe zu schieben, zeigt sich an einer Schlagzeile von Focus Online:

„Nachdem ein Mitschnitt eines vertraulichen Bundeswehrgesprächs durch russische Spione für Kritik gesorgt hat, sorgt nun das Passwort des Bundesverteidigungsministers für Diskussionen. Es lautet: 1234.“

Bild: focus.de

Stuxnet, die Spitzelei gegen die Kanzlerin, Angriffe auf Bundestag, Bundesregierung, Konzerne, Mittelstand, Kleinunternehmen, Krieg, Zeitenwende — all das kann Herrn Verteidigungsminister nicht dazu bewegen, für die persönliche Selbstverteidigung zu sorgen!? Der Verteidigungsminister hat keine Ahnung von Selbstverteidigung und weder die Innenministeriin noch das BSI halten es für nötig, diesem Mißstand abzuhelfen?? Wenn der Bundesregierung die eigene Sicherheit egal ist, wird sie sich auch nicht für die der Wirtschaft interessieren. Gut möglich dass der Verteidigungsminister, sein General und die Bundesregierung insgesamt sensibler mit dem Thema umgingen, wenn nicht nur 10, sondern 100 Prozent der Bußgelder bekannt und eine offene Debatte übers Computergrundrecht geführt würde.

Die andauernden Wasserstandsmeldungen zu Pannen, Löchern und Fahrlässigkeit sorgen dennoch für Unruhe beim Publikum, wie sich an einigen Schlagzeilen erkennen lässt:

„Ein Drittel der Menschen in Deutschland gibt an, dass die Digitalisierung ihnen Angst macht, 41 Prozent fühlen sich von digitalen Technologien überfordert“

„Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyberangriffe wahr.“

„Nur 40% aller IT-Projekte werden erfolgreich beendet„

„Ein Cisco-Bericht über die Auswirkungen von Cyber-Sicherheit auf die Digitalisierung zeigt: 39 % der Befragten gaben an, ihr Unternehmen hätte aus Angst vor mangelnder Cyber-Sicherheit missionskritische Initiativen nicht umgesetzt.“

Insbesondere die Verantwortlichen müssen verstehen, wer wen warum wie womit wann angreift. Dabei ist keine Zeit zu verlieren — die Sicherheitsfirma Check Point mahnt:

„KI-gestützte Angriffe werden zunehmen“

Die Integration von KI in Cyberangriffe ist eine der kritischsten Entwicklungen, die für 2025 vorhergesagt werden. KI hat die Skalierbarkeit und Raffinesse von Cyber-Kriminalität bereits erhöht, und es wird erwartet, dass sich ihre Auswirkungen im Jahr 2025 noch verstärken werden. Diese KI-gestützten Bedrohungen nehmen viele Formen an, von Phishing-E-Mails, die mit fehlerfreier Grammatik und persönlichen Daten generiert werden, bis hin zu hochgradig anpassungsfähiger Malware, die lernen und Erkennungssystemen entgehen kann. Diese nächste Generation von Phishing-Angriffen wird sich die Fähigkeit der KI zunutze machen, aus Echtzeitdaten zu lernen und sich an die sich weiterentwickelnden Sicherheitsmaßnahmen anzupassen, wodurch die Erkennung noch schwieriger wird.“

Bild: Forrester

Angesichts dieser Aussichten erwartet Forrester Research,

dass die Aufsichtsbehörden 2025 „eine aktivere Rolle beim Schutz von Verbraucherdaten übernehmen“ werden. Gut möglich, dass das die Verantwortlichen einmal mehr hemmt, in missionskritische Initiativen zur Digitalisierung zu investieren.

1992 warb Bill Clinton im Präsidentschaftswahlkampf mit dem Slogan „Es ist die Wirtschaft, Dummkopf!“ Wenn sich irgendjemand fragt, warum die Automatisierung nicht in Gang kommt, lässt sich analog formulieren: „Es ist die Sicherheit, Dummkopf!“ Und nicht die schwache Nachfrage, die flaue Konjunktur und die vollen Lager.

Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt.

Centurion International AG

Centurion International AG