So geht Automatisierung im Handel

„Zu Risiken und Rechtsfolgen fragen Sie nicht unsere freundlichen Mitarbeiterinnen und rufen nicht die Hotline an, sondern lesen Compliance 4.0!“

Von Joachim Jakobs

Am 15. Februar 2025 ist eine Australische Bäckerei einem Cyberangriff zum Opfer gefallen, „bei dem sich die Hacker unbefugten Zugang zu den digitalen Systemen des Unternehmens verschafften, darunter Bestell- und Rechnungssysteme sowie E-Mail-Konten“: „Die genauen Auswirkungen des Angriffs sind derzeit noch nicht bekannt, doch könnte der Zugriff auf die internen Systeme dazu führen, dass private Daten von Lieferanten, Mitarbeitern und Kunden kompromittiert werden. Nach Angaben von The Adviser sind die Ermittler dabei, die Auswirkungen des Vorfalls zu ermitteln.“

Drei Tage vorher hieß es auf Twitter: „Die Hess GmbH, ein Einzelhandelsunternehmen mit Sitz in Deutschland, ist Opfer der FOG Ransomware geworden. Die Gruppe behauptet, 6,5 GB an Unternehmensdaten erlangt zu haben.“

Einzelhändlerinnen stellen eine attraktive Beute dar – Clatronic, Metro, REWE, Tegut und Wulff können ein Lied davon singen.

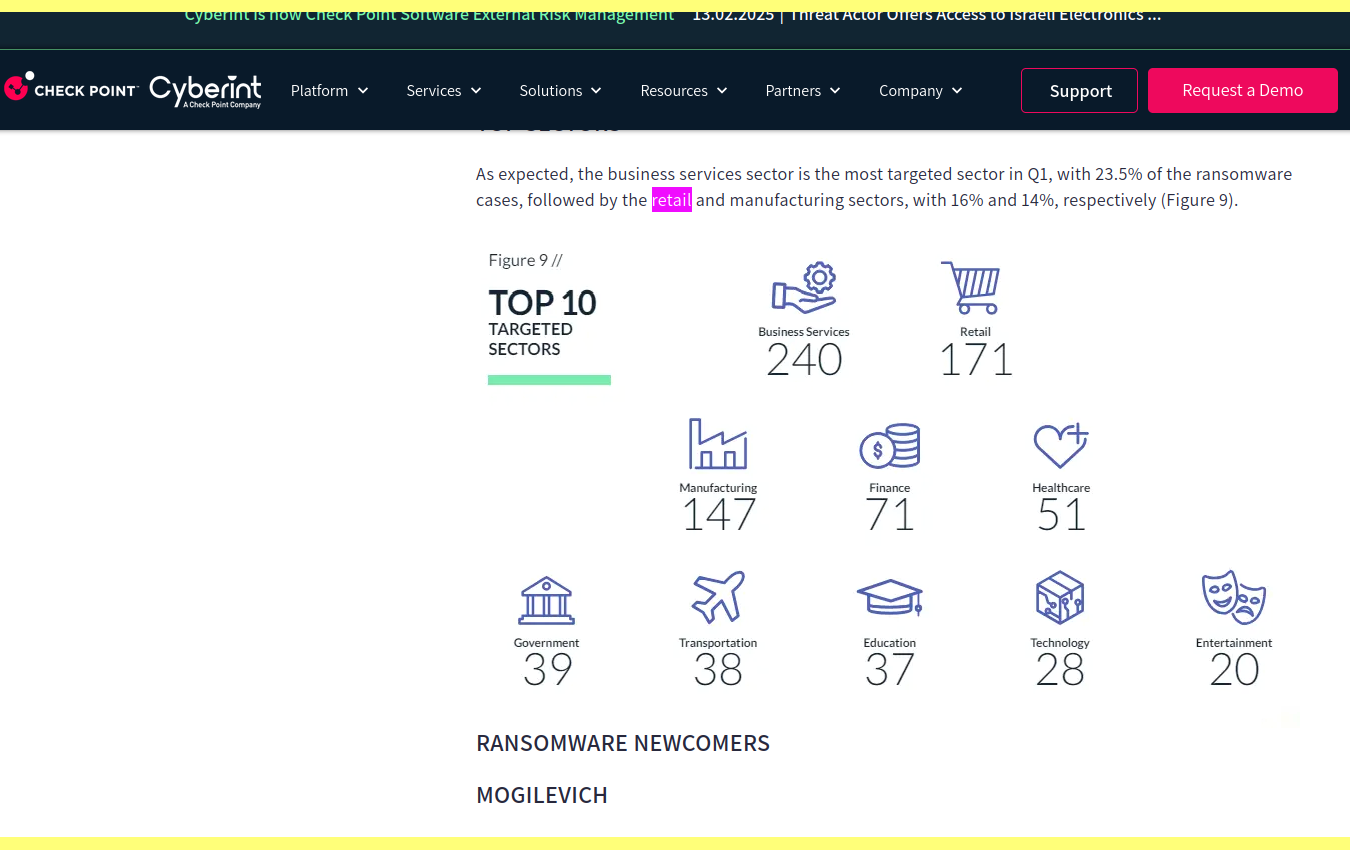

Nach Erkenntnis der Virenjägerinnen von Check Point gehört der Einzelhandel zu den Branchen, die am häufigsten von Erpressungstrojanern angegriffen werden.

Bild: Check Point

Was auf eine „wachsende Angriffsfläche im Einzelhandel“ zurückzuführen sein könnte:

„Mehrere Faktoren tragen dazu bei, dass der Einzelhandel anfällig für Cyberangriffe ist und diesen ausgesetzt ist:

Abhängigkeiten von Drittanbietern: Einzelhandelsgeschäfte sind beim Webhosting, bei der Zahlungsabwicklung, bei Werbekampagnen, beim Kundensupport oder bei der Bestandsverwaltung häufig auf Produkte und Dienstleistungen Dritter angewiesen. Diese Partnerschaften bieten zwar Effizienz und Kosteneinsparungen, bergen aber auch potenzielle Sicherheitsrisiken. Eine Schwachstelle in einem System eines Drittanbieters kann ein Einfallstor für Bedrohungsakteure sein, um das Netzwerk eines Einzelhändlers zu infiltrieren.

Omnichannel-Betrieb: Die heutige Einzelhandelsumgebung ist ein komplexes Ökosystem, das physische Geschäfte, E-Commerce-Websites, mobile Anwendungen und andere digitale Kontaktpunkte umfasst.

Dies schafft eine komplexe Angriffsfläche, die robuste Sicherheitsmaßnahmen über alle Kanäle hinweg erfordert. Eine einzige Schwachstelle in einem Bereich (z. B. Endgeräte von Mitarbeitern, die möglicherweise nicht genügend Sicherheitsanforderungen erfüllen) kann kaskadenartige Folgen haben und das gesamte Netzwerk gefährden.

Bild: VerSprite

Franchise-Herausforderungen: Franchisenehmer arbeiten zwar bis zu einem gewissen Grad unabhängig, bleiben aber Teil einer bekannteren Marke oder eines Franchisegebers. Diese oft kleineren Unternehmen haben möglicherweise nur begrenzte Ressourcen, um in robuste Cybersicherheitsmaßnahmen zu investieren, was sie anfälliger für Schwachstellen macht, die Angreifer ausnutzen könnten. Wenn ein Franchisenehmer kompromittiert wird, kann sich das negativ auf den Ruf des Franchisegebers auswirken.

Saisonale Spitzenzeiten und personelle Herausforderungen: Während der Haupteinkaufszeiten, z. B. während der Feiertage, stehen die Einzelhändler oft unter großem Druck und müssen Aushilfskräfte einstellen, die möglicherweise nicht ausreichend in bewährten Verfahren der Cybersicherheit geschult oder nicht vertrauenswürdig genug sind. Dies kann zu unbeabsichtigten Fehlern (z. B. falscher Umgang mit Kundendaten oder Phishing-Betrug), Systemfehlkonfigurationen (z. B. unsachgemäße Konfiguration der Sicherheitseinstellungen von POS-Systemen) oder sogar Insider-Bedrohungen führen.

Das Aufkommen von Geschenkkarten: Geschenkkarten erfreuen sich zunehmender Beliebtheit, da sie den Einzelhändlern eine wertvolle Einnahmequelle bieten, die Markenbekanntheit steigern und häufig zu höheren Ausgaben der Verbraucher über den ursprünglichen Wert der Karte hinaus führen. Angreifer können Kreditkarten oder

andere Zahlungsmethoden kompromittieren, sie zum Kauf hochwertiger Geschenkkarten einsetzen und diese Karten dann unbemerkt verwenden oder verkaufen.“

Bild: eInfochips

Das Problem: „Einzelhändler verlassen sich zunehmend auf digitale Systeme, um Omnichannel-Commerce-Erlebnisse zu schaffen, einschließlich Cloud-basierter Unternehmenssoftware, IoT-Geräte in den Geschäften und kundenorientierte mobile Anwendungen. Auf diese Weise vergrößern sie (oft unwissentlich) die potenzielle Angriffsfläche.“

Ergebnis: „Deutsche Einzelhändler haben im vergangenen Jahr durchschnittlich 2,3 Millionen Euro durch Betrugsfälle verloren. Zu diesem Ergebnis kommt eine Befragung des Marktforschungsinstituts Censuswide unter 517 Unternehmen“

Das Weltwirtschaftsforum bestätigt „eine wachsende Ungleichheit zwischen Organisationen, die im Cyberbereich widerstandsfähig sind, und solchen, die es nicht sind. Parallel dazu schwindet die Zahl der Unternehmen, die ein Mindestmaß an Cyber-Resilienz aufweisen. Kleine und mittlere Unternehmen (KMU) sind von dieser Ungleichheit unverhältnismäßig stark betroffen.“

Die Pannen schaden dem Selbstbewusstsein der Verantwortlichen allerdings nicht: „Laut einer neuen Studie von Trend Micro sind fast alle (99 %) der IT-Sicherheitsverantwortlichen im weltweiten Einzelhandel voll oder einigermaßen zuversichtlich, was die Cyber-Resilienz ihres Unternehmens angeht.“

Derart frohgemut investieren „bereits 54 % des Einzelhandels in Deutschland in Unified Commerce bzw. Omnichannel-Technologie. Weitere 35 % ziehen eine Investition gerade in Erwägung. 89% des Einzelhandels in Deutschland investiert bereits in Unified Commerce oder zieht eine Investition in Erwägung“.

Und die technische Entwicklung bietet den Verantwortlichen angesichts „riesiger Sprünge“ zahlreiche Möglichkeiten, Geld loszuwerden:

- „Der Markt für Künstliche Intelligenz (KI) im Einzelhandel wurde im Jahr 2022 auf 5,59 Milliarden US-Dollar geschätzt.

- Eine der größten Herausforderungen für Einzelhändler besteht darin, betriebliche Effizienz mit außergewöhnlichem Kundenservice zu vereinen.

- Automatisierung im Einzelhandel optimiert Abläufe, verbessert die Effizienz und steigert das Kundenerlebnis.“

Bild: ChatGPT

Dabei werden Routinevorgänge, „die früher von Menschen ausgeführt wurden, durch den Einsatz von Robotik, künstlicher Intelligenz (KI), maschinellem Lernen und Datenanalyse automatisiert. Dies verändert die Art und Weise, wie Händler im digitalen Zeitalter arbeiten, von der Bestandsverwaltung bis zum Kundenservice.“ So sollen Roboter (autonom) Geschäfte putzen, Regale einräumen und Einkäufe zusammenstellen.

„Viele neue Industrieroboter verfügen über Funktionen des Internets der Dinge (IoT). Das ist zwar hervorragend für die Produktivität, aber es bedeutet auch, dass Hacker aus der Ferne auf diese Hardware zugreifen können.“ Fernzugriff bedeutet „Möglichkeit des Remote-Hijacking.“ Die feindliche Übernahme eines Industrieroboters könnte Leib und Leben von Personal und Kunschaft bedrohen:

„Dies ist eines der gefährlichsten Szenarien, da Industrieroboter in der Regel größer und leistungsfähiger sind und auf präzise Bewegungen und Aktionen programmiert sind. Ein gehackter Industrieroboter kann leicht zu einer tödlichen Waffe werden. Bei Unfällen, die durch Fehlfunktionen von Industrierobotern verursacht wurden, sind bereits mehrere Menschen ums Leben gekommen, so dass es nicht nur theoretisch ist, wenn wir einen gehackten Industrieroboter als potenziell tödlich bezeichnen.“

Bild: ChatGPT

Gartner prognostiziert, „dass Cyber-Angreifer bis 2025 operative Technologieumgebungen als Waffe einsetzen werden, um Menschen erfolgreich zu schädigen oder zu töten“.

Für Jacqueline Neiazy, Director Datenschutz bei der ISiCO GmbH ergibt sich aus den Risiken die Konsequenz: „Der ‚risikobasierte Ansatz‘ ist in der DSGVO tief verwurzelt. Je höher die Risiken, die mit der Verarbeitung personenbezogener Daten einhergehen, desto strenger die Anforderungen an den Datenschutz.“

„Um IoT-Verbindungen zu schützen und Cyberangriffe zu verhindern, müssen Unternehmen der Implementierung starker IoT-Cybersicherheitslösungen höchste Priorität einräumen und einen proaktiven Ansatz verfolgen.“

Sollte es zu Körperverletzungen kommen könnte den Verantwortlichen sonst „vorgeworfen werden, die im Verkehr erforderliche Sorgfalt außer Acht gelassen und durch unzureichende Sicherheitsmaßnahmen zur Schädigung“ von Personen beigetragen zu haben.

„Das bedeutet, dass es beim Umgang mit der IT-Sicherheit in Zukunft möglicherweise nicht mehr nur um die Vermeidung von Geldbußen etwa nach der DSGVO gehen wird. Sondern dass es gilt, echte Strafen zu vermeiden.“ Für fahrlässige Tötung gibts fünf, für fahrlässige Körperverletzung drei Jahre Freiheitsstrafe.

Deshalb MÜSSEN sich die Verantwortlichen mit der Regelkonformität beschäftigen:

„Was ist Compliance?

Compliance bedeutet die Einhaltung von Vorschriften, Richtlinien und Gesetzen zum Schutz der Datensicherheit, der Datenintegrität und der Privatsphäre von Kunden und Mitarbeitern. Verschiedene Branchen und Abteilungen haben unterschiedliche Compliance-Herausforderungen.“

Die Folge für die Verantwortlichen industriell vernetzter Dinge: „IIoT-Anwender tragen de facto die Verantwortung für die Sicherung der Einrichtung und Nutzung ihrer angeschlossenen Geräte, aber die Gerätehersteller haben die Pflicht, ihre Verbraucher zu schützen, wenn sie ihre Produkte auf den Markt bringen. Die Hersteller sollten in der Lage sein, die Sicherheit der Nutzer zu gewährleisten und Präventivmaßnahmen oder Abhilfemaßnahmen anzubieten, wenn Sicherheitsprobleme auftreten.“

Bild ChatGPT:

Das Ziel ist die Regelkonformität in Echtzeit: „Echtzeit-Compliance bezieht sich auf die kontinuierliche, unmittelbare Überwachung und Durchsetzung von Compliance-Standards innerhalb einer Organisation.“

„Die Überwachung der Einhaltung von Vorschriften in Echtzeit ist für die Zukunftssicherung von entscheidender Bedeutung“:

„Sie ermöglicht es Unternehmen, saftige Strafen im Zusammenhang mit Verstößen gegen gesetzliche Vorschriften zu vermeiden, die mit der Verschärfung der Datenschutzgesetze immer häufiger vorkommen. Durch den Einsatz von Plattformen wie Uptycs, die eine umfassende Echtzeit-Überwachung von Cloud-Umgebungen bieten, können Unternehmen den sich entwickelnden rechtlichen Rahmenbedingungen einen Schritt voraus sein und gleichzeitig starke Sicherheitsvorkehrungen aufrechterhalten.“

Wichtig — Die „nahtlose Automatisierung der Compliance“ ist insbesondere „in globalen Lieferketten“ erforderlich — durch „Konformitätsprüfungen in Echtzeit“ soll sich auch noch eine „Beschleunigung der Lieferkettenprozesse“ erreichen lassen. Ergebnis: „Dies gewährleistet Rechenschaftspflicht, Transparenz und Konsistenz für Ihre Compliance-Richtlinien.“

Das kann bares Geld sparen: Vor Jahren hat die 1&1 Telecom GmbH ein Bußgeld über 900.000 Euro kassiert – dem Unternehmen wurden „Mängel in den Datensicherheitsmaßnahmen“ vorgeworfen, „die dazu führten, dass Unbefugte über das vom Unternehmen eingesetzte Callcenter mit recht wenig Aufwand an personenbezogene Daten anderer Kunden gelangen konnten“. Mit Blick auf dieses Urteil raten Experten: „Deshalb ist die beste Verteidigung ein Modell für Qualifikation und Sicherheit. Das bedeutet, in Echtzeit Einblick in die Daten zu haben, die im Netzwerk gespeichert sind und wo Schwachstellen und damit verbundene Risiken bestehen könnten.“

Und Schadenersatzforderungen könnten noch dazu kommen: Ende 2024 hat REWE ein Bonuspunkte-Programm angekündigt. Zwei Monate später warnt focus.de: „Bonuskonten von Rewe nach Hackerangriff geplündert.“ Der Bericht erweckt den Eindruck, als ob bei dem Betrug schwache/mehrfach verwendete Passwörter missbraucht wurden, die die Angreiferinnen zuvor im Dunklen Netz erbeutet haben. Ich konnte allerdings auf rewe.de keinen Hinweis dazu finden, dass das Unternehmen über entsprechende Sicherheitsmaßnahmen verfügt. Vor Jahren waren die auch noch nicht notwendig: 2022 lehnte das Landgericht München eine Schadenersatzforderung ab, weil der Kläger „nicht ausreichend dargelegt (hat, Anm. d. Autors), „dass die Zwei-Faktor-Authentifizierung auch bei bloßen Kundenbindungsprogrammen Stand der Technik ist und die vorliegende Authentifizierung beim Programm der Beklagten diesen nicht erfüllt.“

Heute scheint das anders zu sein – so zumindest die Ansicht der Eidgenössischen Technische Hochschule Lausanne:

„Heutzutage kann der Zugang zu kritischen Diensten oder Anwendungen nicht nur mit Passwörtern, unabhängig von ihrer Komplexität, gesichert werden. Es muss eine weitere Sicherheitsebene hinzugefügt werden.

Bild ChatGPT:

Starke Authentifizierung, wie sie für den Online-Zugang zu einem Bankkonto (E-Banking) verwendet wird, definiert sich durch die Verifizierung des Zugangs, wobei verschiedene Strategien gemischt oder mehrere Ebenen einbezogen werden. Es gibt verschiedene Methoden wie Einmal-Pads, Chipkarten, Telefone, E-Mail usw.“

Das ist noch ein wenig schwammig — das BSI präzisiert: „Die Verwendung von hardwarebasierten Verfahren stellt eine Nutzung unter Beteiligung von zwei verschiedenen Geräten dar und erleichtert damit eine sichere Nutzung der Zwei-Faktor-Authentisierung. Das betrachtete hardwarebasierte Verfahren Fido2-Token ist dann resistent gegen übliche Phishing-Angriffe, wenn das Token-Binding, das in den aktuellen Spezifikationen verbindlich ist, korrekt implementiert wird. Die hardwarebasierten Verfahren Chip- und Personalausweis sind resistent gegen alle betrachteten Angriffsszenarien.“

Somit scheint der „Aufbau einer Compliance-Kultur im gesamten Unternehmen“ ratsam – vor allem muss die Verantwortliche dahinter stehen: „Wie so oft sprechen Taten lauter als Worte. Indem Sie konsequent regelkonformes Verhalten vorleben, inspirieren Sie Ihre Teams, es Ihnen gleichzutun. Wenn die Führungsebene aktiv an der Umsetzung der Vorschriften mitwirkt, wird die Bedeutung des Datenschutzes und des Risikomanagements im gesamten Unternehmen deutlich. Dieser kooperative Ansatz trägt dazu bei, dass Geschäftsziele und Compliance-Anforderungen aufeinander abgestimmt werden.“

Nach den Beiträgen zur Landwirtschaft und der Lebensmittelproduktion war dies Teil 3 dieser Serie. Nächste Woche gehts ums Gastgewerbe.

Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt.